| 제목 | 안랩, 메일 한 통으로 정보 유출, 견적서 위장 피싱 경고 |

|---|---|

| 작성자 | 관리자 |

| 작성일 | 2025.10.13 |

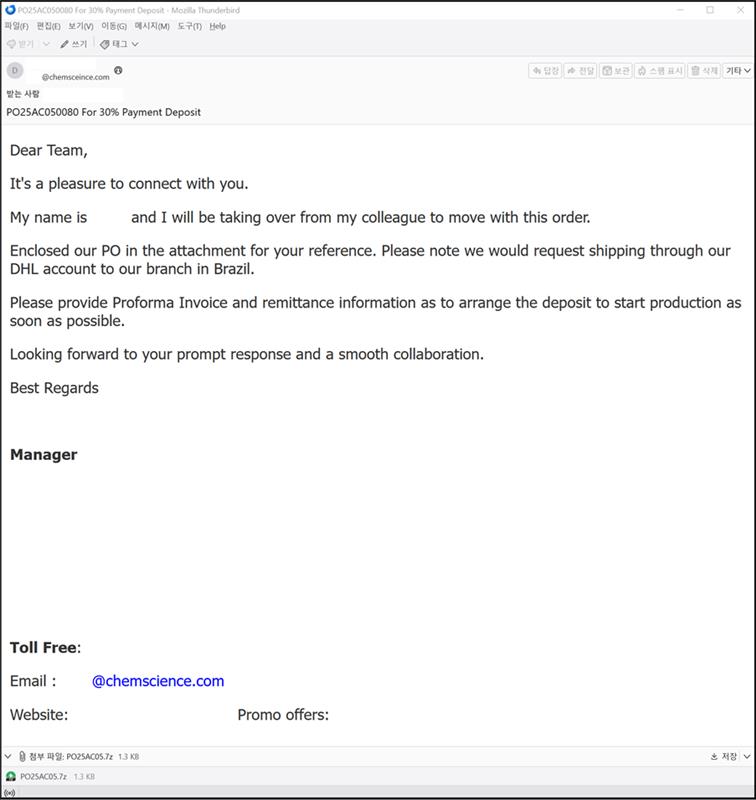

| 내용 | 최근 안랩은 견적서 요청을 위장한 피싱 메일을 통해 유포되는 다크클라우드(DarkCloud) 악성코드를 확인했다. 공격자는 배송 견적서로 위장한 메일과 함께 압축 파일을 첨부해 수신자가 열람하도록 유도한다. 사용자가 내부의 난독화된 스크립트(.js)를 실행하면 C2 서버에서 다크클라우드가 다운로드돼 정상 프로세스에 은밀히 침투하고, 패스워드, 신용카드 정보, 암호화폐 지갑 데이터 등 민감한 정보를 탈취한다. 메일을 열람하기만 해도 치명적인 피해로 이어질 수 있는 만큼, 이번 공격 기법과 대응 방안을 살펴보자.  [그림 1] 피싱 메일 본문

*SMTP(Simple Mail Transfer Protocol): 인터넷을 통해 이메일을 송수신하는 데 사용되는 통신 프로토콜 .js 파일 C2

DarkCloud C2

[그림 2] 압축 파일 내부

다크클라우드 악성코드로 인한 피해 예방을 위해 다음과 같은 가이드를 따를 것을 권장한다. 1. 발신자 확인발신자의 이메일 주소가 공식적인 도메인인지 확인한다. 2. 하이퍼링크 및 첨부 파일 확인메일의 본문에 첨부된 이미지 클릭을 유도한 경우, 클릭 전 연결된 URL 정보를 먼저 확인한다. 의심스러운 URL은 보통 공식 페이지가 아닌 다른 경로를 거쳐 최종적으로 정상 페이지로 리다이렉트될 수 있으므로, 이를 주의 깊게 살펴봐야 한다. 또한, 첨부 파일이 있을 경우 파일 확장자(.exe, .vbs, .js 등)의 정상 여부를 확인한다. 3. 민감 정보 입력 주의로그인 계정 정보와 같은 민감 데이터를 요구하는 경우, 해당 정보를 입력하기 전에 반드시 해당 페이지의 URL이 공식 페이지인지 확인한다. 공식 페이지가 아닌 경우, 악성 URL일 가능성이 높아 주의가 필요하다. 특히, 민감 정보를 입력하기 전에 페이지의 보안 인증(HTTPS, 자물쇠 아이콘)을 확인하고, 의심스러운 경우에는 절대 정보를 입력하면 안 된다. |