ASEC 분석팀은 최근 국내 사용자를 대상으로 악성 엑셀 매크로를

이용한 스팸 메일 유입이 증가하는 있는 정황을 확인했다. 이번 글에서는 해당 공격으로 인한 악성코드 감염 과정을 구체적으로 살펴본다.

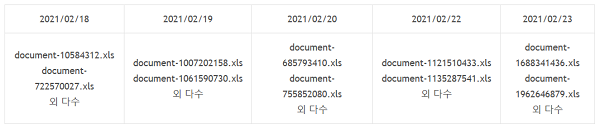

유포가 증가하는 것으로 확인된 악성 엑셀(Excel)파일명은

document-1962646879.xls와 같이 document-[랜덤한숫자].xls의 형식을

갖는다.

[표] 악성 엑셀 유포 현황 및 유포 파일명

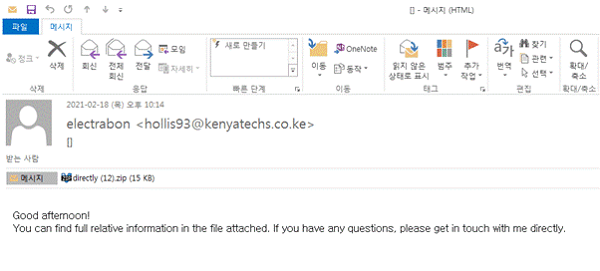

[그림 1] 악성 매크로 엑셀파일을 유포 중인 스팸 메일

압축파일이 첨부된 스팸 메일에서 파일을 다운로드 받게 되면, 엑셀파일이 포함되어 있는 것을 확인할 수

있다.

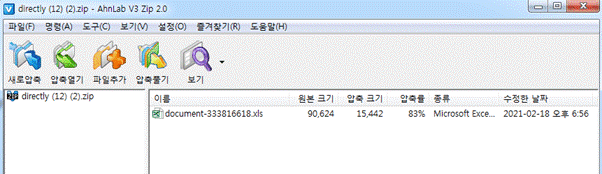

[그림 2] 악성 엑셀 매크로파일을 압축한 첨부파일

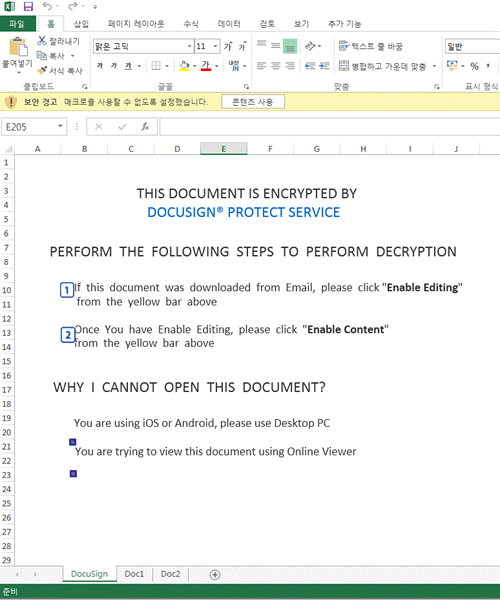

문서를 실행하면 아래와 같은 문구를 통해 사용자의 호기심을 유발하며, 도큐사인(DOCUSIGN)에

의해 문서가 인코딩 되어있음을 암시한다. 사용자가 암호화된 문서를 확인하도록 ‘편집

활성화(Enable Editing)’ 혹은 ‘콘텐츠 사용(Enable Content)’ 버튼을

클릭하도록 유도하는 것이다.

[그림 3] 사용자의 호기심을 유발하는 엑셀 내 문구

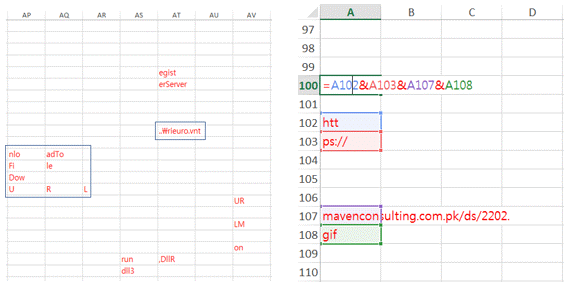

해당 엑셀파일은 수식 매크로(엑셀 4.0 매크로)를 사용해 악성 실행파일을 다운로드 하며,

rundll32.exe를 이용해 내려 받은 dll 파일을 실행한다.

수식 매크로 셀에 기입된 다운로드 URL을 비롯한 텍스트는 ‘DocuSign’ 시트가 아닌 Doc1과

Doc2 시트 내에 하얀색 글씨를 사용해 분산·은닉 해두었다. 분석 당시에는 대부분의 다운로드

URL이 끊긴 상태였던 관계로 유사한 파일을 이용해 분석하였다.

[그림 4] 분산·은닉 되어있는 수식 매크로

엑셀 4.0 매크로를 이용해 셀에서 다운로더 기능을 수행하는

코드를 실행하는데, 간략한 과정은 다음과 같다. 먼저, URLDownloadToFile 함수를 이용하여 hxxp://malware_url/(number).gif

형식의 악성 URL에서 실행파일을 다운로드 받는다. 이렇게 내려 받은 rieuro.vnt 파일은 확장자가 dll로 변경되어

rundll32.exe에 DllRegisterServer 파라미터로 로드되어 실행된다

.

이와 같은 방식은 기존 ASEC 블로그에서 지속적으로 소개해왔던 QakBot 악성코드의 유포방식과 동일하다.

- 악성 매크로를 통해 국내 유포 중인 Qbot 악성코드

- 급여명세서로 유포 중인 Qakbot 악성코드 (*.xlsb)

최초에는 셀 수식에 입력 되어있는 URL을 통해 QakBot으로 추정되는 실행파일을 내려 받을 것으로 예상했다. 하지만 다운로드된 dll 파일을

실행하여 분석한 결과, QakBot이 아닌 IcedID(BokBot) 악성코드로 확인됐다.

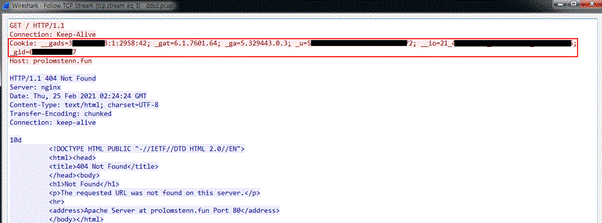

2017년 말 처음 발견된 IcedID 악성코드는 BokBot으로도 불리는데, IcedID 또한 HTTPS 웹페이지를 변조하는 모듈형 뱅킹

악성코드다. 다운로드 받은 dll 파일을 동작 시켰을 때 발생하는 패킷을 분석해보면, IcedID 악성코드의 방식과 동일함을 확인할 수 있다.

[그림 5] IcedID(BokBot) 실행 시 발생하는 패킷

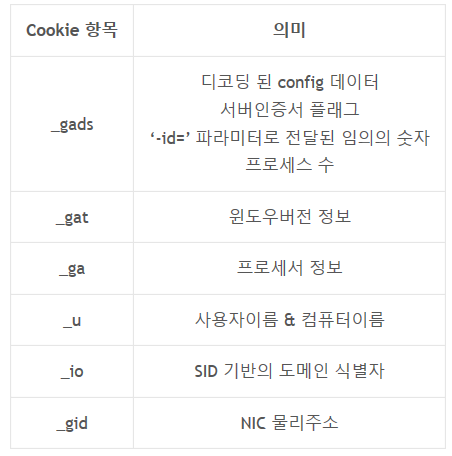

[표 2] 패킷 내 Cookie 헤더의 의미

사용자들은 출처가 불분명한 메일 열람 시 각별한 주의를 기울이고, 첨부파일을 최대한 실행하지 않도록

해야 한다.

현재 V3 제품에서는 관련 파일에 대해 다음과 같이 진단하고 있다.

Trojan/Win64.IcedID

Trojan/XLS.Agent

[IOC 정보]

MD5 : cd395ad83c4ca080c1bd9bce1341e01f

hxxp://helendunnosteopathy.co[.]uk/ds/2202.gif

hxxp://prolomstenn[.]fun

[출처 : 안랩(((www.ahnlab.com)]