지난 2019년 항공우주와 방위산업체 분야 취업에 관심을 가진 사람들을

대상으로 한 공격이 발견됐다. 일명 ‘오퍼레이션 드림 잡(Operation Dream Job)’이라고 불리는 이 공격은 비즈니스 관련

소셜미디어에서 항공우주 및 방위산업체 분야 구인•구직 서비스의 채용 담당자로 위장한 계정을 만들고, 새로운 일자리 제공을 미끼로 공격을

전개한다는 점에서 주목할 만하다.

이번 글에서는 2021년 1분기 ASEC 리포트에서 다룬 오퍼레이션 드림 잡 공격에 대해 간략히 알아본다.

보안 연구자들은 라자루스(Lazarus) 그룹이 ‘오퍼레이션 드림 잡’ 공격의 배후에 있다고 추정하고

있으며, 여러 보안 업체가 각기 다른 이름으로 관련 공격 보고서를 발표했다. 공격 방식이나 사용한

악성코드가 완전히 일치하지는 않지만 해당 보고서들은 모두 라자루스와의 연관성을 공통적으로 언급하고

있다.

2021년 1월 JPCERT에서 공개한 오퍼레이션 드림 잡 연관 공격에 사용된 악성코드는 크게 2가지

형태로 구분할 수 있다. 토리스마(Torisma) 악성코드는 2020년 11월 공개된 악성코드이며,

엘씨피닷(Lcpdot) 악성코드는 최근 새롭게 공개된 악성코드다. 안랩은 공개된 엘씨피닷 악성코드의

변형 3개가 모두 ‘2 TOY GUYS LLC’ 인증서로 서명된 점을 추적하여 해당 인증서로 서명된

파일들을 분석해 엘씨피닷 변형과 다른 추가 악성코드를 발견했다.

2021년 1분기 ASEC 리포트에서는 ASEC이 추적•분석한 내용을 바탕으로 오퍼레이션 드림 잡

공격에 사용된 엘씨피닷 악성코드 변형의 기본적인 특징을 설명했다. 또, 해당 변형 악성코드의 디지털

서명에 이용된 ‘2 TOY GUYS LLC’ 인증서로 서명된 악성코드 중 ASEC이 추가로 발견한

악성코드의 실제 공격 사례 및 공격 방식을 조명했다.

오퍼레이션 드림 잡의 특징 및 관계도

여러 보안 업체와 보안 관련 조직에 따르면 라자루스 그룹은 방위산업과 항공우주 분야 취업 관련 내용을

가장한 문서로 관련 분야 종사자에 대한 공격을 지속적으로 수행하고 있다. 관련 공격은 여러 오퍼레이션

명으로 불리고 있으며, 그 중 오퍼레이션 드림 잡이 가장 잘 알려져 있다. 카스퍼스키(Kaspersky)에서는

이 활동을 라자루스 그룹의 데스노트(DeathNote) 클러스터로 분류하고 있지만 아직까지 이들

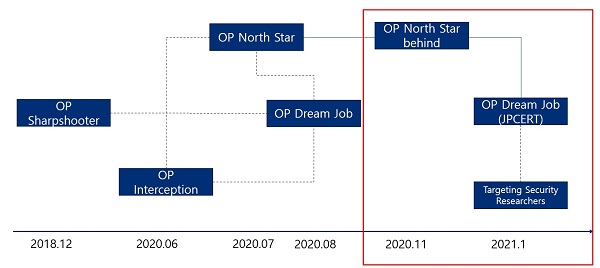

오퍼레이션들 간 명확한 연관성은 확인되지 않았다. [그림 1]은 오퍼레이션 드림 잡 관계도를 나타낸

것이다.

[그림 1] 오퍼레이션 드림 잡 관계도

맥아피(McAfee)는 2020년 7월 29일 ‘오퍼레이션 노스 스타(Operation North

Star)’로 라자루스(Lazarus) 그룹이 미국 등의 국방 부문 조직에서 일하는 사람들에 대한

공격을 시도했다고 밝힌다. 관련 공격은 2017년과 2019년 발생한 공격과도 연관된다.

2020년 8월 13일 보안 업체 클리어스카이(Clearsky)는 이스라엘 방위산업체 종사자를

대상으로 방위산업체 채용과 관련된 미끼 문서를 사용한 오퍼레이션 드림 잡을 공개했다. 이 보고서에

따르면 오퍼레이션 드림 잡은 2018년 12월 맥아피가 공개한 ‘오퍼레이션 샤프슈터(Operation

Sharpshooter)’와 2020년 6월 이셋(Eset)이 공개한 유럽과 중독 우주항공 및

방위산업체 대한 공격인 ‘오퍼레이션 인터셉션(Operation Interception)’, 그리고

맥아피의 오퍼레이션 노스 스타와도 연관된다고 한다.

2020년 11월 5일 맥아피는 오퍼레이션 노스 스타 추가 정보를 공개해 C&C 서버 로그 분석을

통해 호주, 이스라엘, 러시아 IP 주소에 대한 공격을 확인했다. 해당 보고서에서 토리스마 악성코드의

분석 내용을 추가 공개했지만 관련 파일의 IOC 정보는 공개하지 않았다.

2021년 1월 26일 JPCERT는 '오퍼레이션 드림 잡 바이 라자루스(Operation Dream

Job by Lazarus)'를 블로그에 공개한다. 오퍼레이션 드림 잡은 2020년 8월 13일

클리어스카이(Clearsky)에서 2020년 7~8 월 방산 및 우주항공 업체 취업 관련 문서로

가장한 표적 공격 캠페인이다. 오퍼레이션 제목은 동일하고 공격 주체는 라자루스 그룹으로 추정하고

있지만 클리어스카이의 오퍼레이션 드림 잡과의 연관성을 자세히 언급하지는 않았다. 다만 2020년

11월 맥아피에서 공개한 ‘Operation North Star: Behind The Scenes’에

언급된 토리스마 악성코드와 함께 새로운 변형 악성코드인 엘씨피닷의 정보를 담고 있다.

또한, 2021년 1월 구글에서도 보안 연구원에 대한 공격을 공개했으며 관련된 C&C 서버가

JPCERT에서 공개한 C&C 서버와 일치한다. 특정 인증서로 서명된 악성코드 중 동일 C&C 서버로

접속하는 추가 악성코드도 발견되어 다른 공격과도 연관된다. 일부 악성코드는 한국에서 활동한 정황이

있으며 관련 활동은 계속 발견될 것으로 추정하고 있다.

공격 방법 및 주요 악성코드

JPCERT에서 공개한 오퍼레이션 드림 잡의 구체적인 공격 방법(Attack Vector)은 아직

공개되지 않았다. 그러나, 다른 보고서의 공격 사례에서 기업 인사 담당자로 위장해 링크드인(LinkedIn)

등을 통해 공격 대상에게 취업 관련한 대화로 신뢰를 쌓은 뒤 취업 관련 문서로 위장한 악성코드를

전달했을 가능성이 높은 것으로 추정된다.

JPCERT에서 공개한 오퍼레이션 드림 잡의 주요 악성코드는 크게 ▲토리스마 ▲엘씨피닷 2가지로

분류된다.

1. 토리스마 악성코드

토리스마는 2020년 11월 맥아피의 오퍼레이션 노스 스타 비하인드(Operation North

Star Behind)에서 처음 소개되었다. 토리스마 악성코드는 악성 매크로를 포함한 워드 문서를

통해 실행되며 보통 더미다(Themida)로 패킹되어 있다.

토리스마는 외부 서버에서 추가 모듈을 다운로드하고 실행하며 감염된 호스트 정보 보내기, 특정 파일

실행 등의 기능이 확인되었다.

2. 엘씨피닷 악성코드

엘씨피닷은 맥아피 분석 내용에는 언급되지 않았지만 JPCERT에서 새롭게 공개한 악성코드로, 일명

쿠키타임(CookieTime)으로 불려지는 악성코드다. JPCERT에서 토리스마와 명확한 연관 관계를

공개하지 않아 일본 내 침해 사고 조사 중 발견한 악성코드로 추정된다. 엘씨피닷은 토리스마와 유사한

다운로더이며 일부 샘플은 VMProtect 패커로 보호되어 있다. RC4 암호화 키와

베이스64(Base64)로 인코딩된 C&C 서버 정보를 인자로 받는다.

또한 스테가노그래피(Steganography) 기법을 사용해 GIF 파일로 위장해 통신한다. 분석

과정에서는 다운로드하는 추가 모듈의 기능을 확인하지 못해 구체적인 추가 기능은 확인되지 않았다.

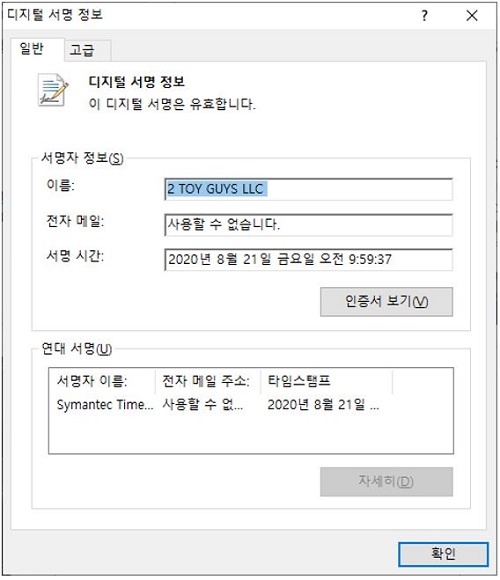

3개의 엘씨피닷 변형 악성코드는 모두 '2 TOY GUYS LLC' 인증서로 디지털 서명되었다.

[그림 2]는 해당 파일에 서명된 디지털 서명 정보를 나타낸 것이다.

[그림 2] 엘씨피닷에 서명된 디지털 서명 정보

추가 활동

ASEC은 엘씨피닷 악성코드가 모두 동일한 디지털 인증서로 서명되어 있어 해당 인증서로 서명된 파일을

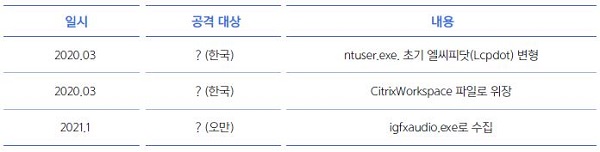

분석하고, 관련 악성코드의 변형을 조사해 추가 공격 사례를 확인했다. 다음은 2020년부터

2021년까지의 주요 공격 사례를 나타낸 것이다.

했다. 쇼핑몰 11번가에서는 접착 테이프를 아예 사용하지 않고 조립해서 쓰고 100% 재활용할

수 있는 친환경 택배 상자를 도입한데 이어 3월부터는 비닐 완충재를 재활용이 가능한 종이 완충재로

교체할 계획이다.

[표] 주요 공격 사례

[출처 : 안랩(((www.ahnlab.com)]