최근 국내 사용자를 대상으로 사서함 업데이트 관련 내용을 포함한 악성

메일 유포가 증가하고 있어 사용자들의 각별한 주의가 요구된다. 한국어까지 사용하며 국내 사용자를 대상으로 유포 중인 것을 확인할 수 있는데,

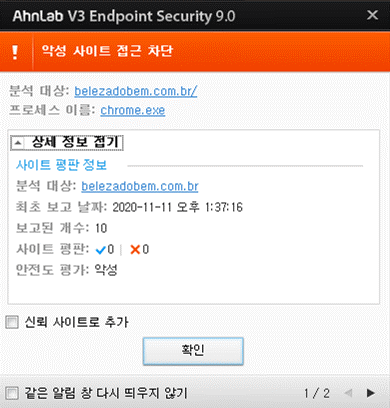

V3는 메일에 첨부된 악성 URL을 유해 사이트 차단 기능 등을 이용해 탐지 및 차단하고 있다.

안랩 시큐리티대응센터(AhnLab Security Emergency response Center,

ASEC)는 메일 사서함 업데이트로 위장한 악성 메일이 국내에 유포 중인 것을 확인했다. 사용자

이메일 계정을 포함한 사서함 업데이트 요청 관련 제목으로 유포 중이며, 첨부된 링크를 클릭하도록

유도하고 있다.

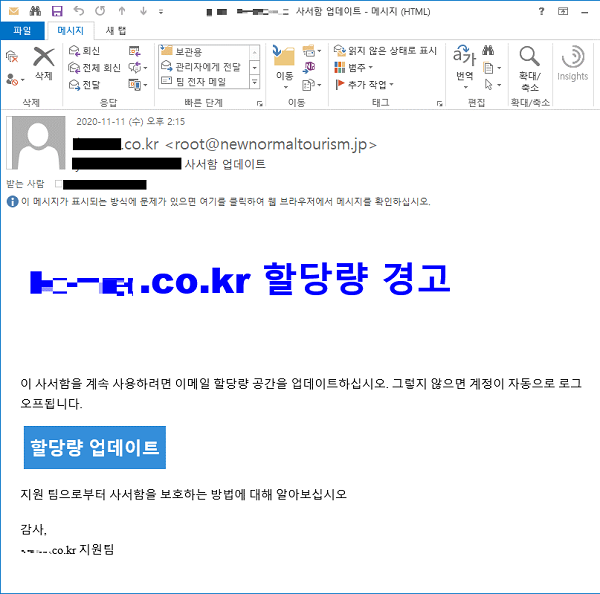

유포 중인 악성 메일은 아래와 같으며, 이메일 사서함 할당량 공간 부족으로 업데이트가 필요하다는

내용을 포함하고 있다.

[그림1] 메일 사서함 업데이트 요청 메일로 위장한 악성

메일

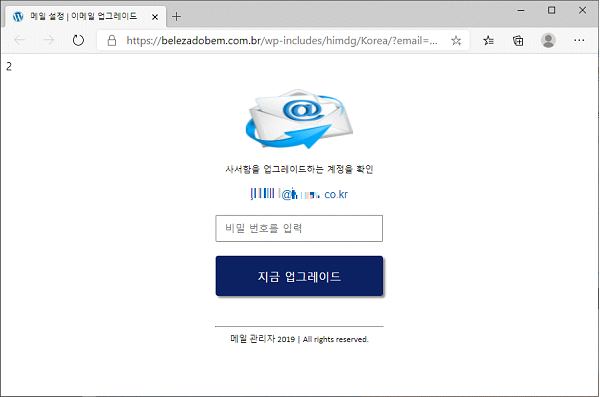

사용자가 ‘할당량 업데이트’ 버튼을 누를 경우, 아래와 같이 이메일 계정을 확인시켜주며 패스워드

입력을 요구하는 피싱 사이트로 연결된다.

[그림 2] 이메일 비밀번호 입력 요구하는 피싱 페이지

사용자가 입력 폼에 패스워드 정보를 기입하고, ‘지금 업그레이드’ 버튼을 클릭할 경우, 업그레이드

진행 사항을 화면에 표시해 주며 최종적으로 국내 특정 포털 사이트(www.daum.net)로

리다이렉션 된다.

이는 사용자의 의심을 피하기 위한 위장 메커니즘으로 실제로는 사용자가 입력한 패스워드 정보가 공격자의

C2 서버로 전송된다.

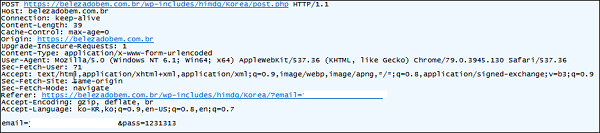

• 정보 유출 주소 : hxxps://belezadobem.com.br/wp-includes/himdg/Korea/post.php

[표 1] PC/데스크탑 Windows OS SHA-2

지원 현황 [그림 3] C2 서버로 전송된 POST 패킷

[그림 4] 정상 포털 사이트(www.daum.net)로

리다이렉션 된 모습

현재 V3에서는 해당 피싱 URL 연결 시 아래와 같이 차단하고 있다. 피해를 줄이기 위해서는

▲출처가 불분명한 메일의 첨부파일/URL 실행 금지 ▲OS(운영체제) 및 인터넷 브라우저(IE,

크롬, 파이어폭스 등), 오피스 SW등 프로그램 최신 보안 패치 적용 ▲백신 최신버전 유지 및 유해

사이트 차단 기능 실행 등 필수 보안 수칙을 실행해야 한다.

[그림 5] URL 차단 –

belezadobem.com.br

[관련 IOC 정보]

• MD5: 6B9D35F1A34DED4D8DF9F62055D591BD

• 피싱 URL: hxxps://belezadobem.com.br/wp-includes/himdg/Korea/post.php

[출처 : 안랩(((www.ahnlab.com)]