안랩 ASEC 분석팀은 올해 4월, 이력서로 위장해 유포되던 마콥(Makop)

랜섬웨어가 8월부터 다시금 유행하고 있다고 밝혔다. 마콥 랜섬웨어는 여전히 이메일 형태로 유포되고 있으며, HWP, PDF 등 문서 실행 파일

아이콘으로 위장하고 있다.

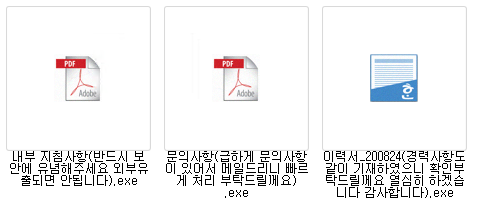

우선, 마콥 랜섬웨어 이메일에 첨부된 문서 파일은 이력서, 경력기술서, 포트폴리오, 관련 문의사항 등

구직에 관한 제목을 보이는 것이 특징이다. 실행 파일의 예시는 아래와 같다.

[그림 1] 마콥 랜섬웨어 문서 실행 파일 예시

사용자가 해당 파일을 클릭해 랜섬웨어가 실행되면, 시스템 시작 시 자동 실행과 행위 지속을 위한

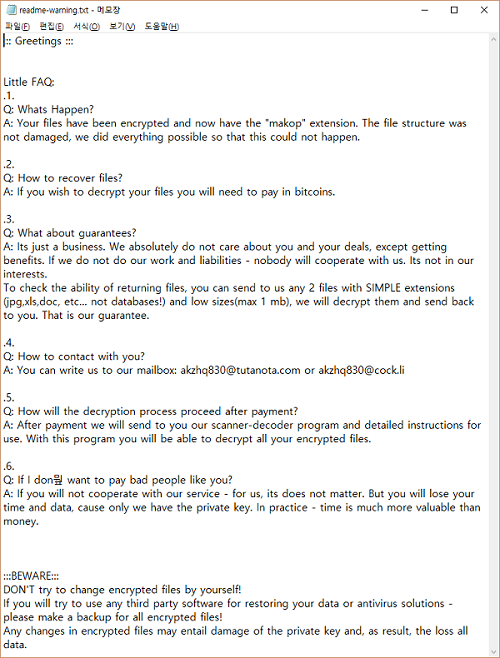

레지스트리 등록을 진행하고 볼륨 섀도 삭제, 암호화 등 랜섬웨어 행위를 수행한다. 마콥 랜섬웨어에

감염된 파일은 ‘원본파일명.[랜덤8자].[akzhq830@tutanota.com].makop’로

파일명이 변경되며, 각 디렉토리에는 다음과 같은 랜섬노트가 생성된다.

[그림 2] 마콥 랜섬웨어 랜섬노트

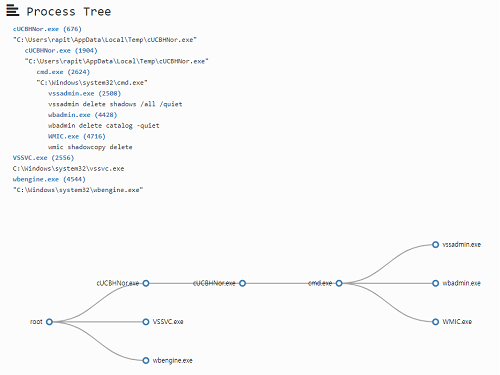

아래는 ASEC의 RAPIT 분석 인프라를 통해 확인된 마콥 랜섬웨어 프로세스 호출 과정이다. 윈도우

시스템 복원 기능을 막기 위한 볼룸 섀도 복사본 삭제 등의 명령 수행을 확인할 수 있다.

[그림 3] 마콥 랜섬웨어 프로세스 호출 구조

안랩 V3 제품군에서는 마콥 랜섬웨어를 다음과 같이 탐지하고 있다.

[파일 진단]

Trojan/Win32.RansomCrypt.R350593 (2020.09.08.05)

[행위 진단]

Malware/MDP.SystemManipulation.M2255 (2019.08.02.09)

마콥 랜섬웨어에 대한 자세한 분석 정보는 ASEC 블로그에서 확인할 수 있다.

▶ASEC 블로그 바로가기

[출처 : 안랩(((www.ahnlab.com)]