최근 국내 사용자를 타깃으로 악성 VBA 매크로가 포함된 워드 파일이

유포됐다. 확인 결과, 해당 파일은 지난해 연말 다량으로 유포되며 금융 정보를 탈취했던 이모텟(Emotet) 악성코드를 다운로드하는 것으로

나타났다. 사용자의 매크로 사용을 유도하고 있는 만큼, 사용자의 각별한 주의가 요구된다.

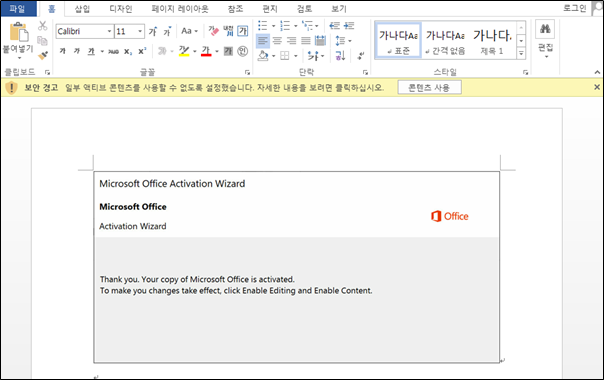

안랩 시큐리티대응센터(ASEC)의 분석팀은 최근 [그림 1]과 같이 악성 VBA 매크로를 포함하고

있는 워드 파일이 유포되고 있는 것을 확인했다.

[그림 1] 악성 VBA 매크로가 포함된 워드 파일

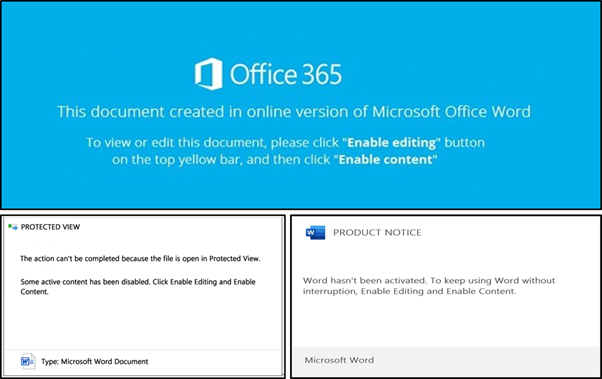

사용자가 해당 워드 파일을 열면 [그림 1]이나 [그림 2]와 같이 VBA 매크로를 실행하도록

유도하는 메시지가 나타난다.

[그림 2] 악성 워드 파일의 매크로 실행 유도 문구 예시

이렇게 실행된 악성 VBA 매크로는 WMI를 통해 파워쉘을 실행하여 결과적으로 이모텟(Emotet)

악성코드를 다운로드한다. 이모텟 악성코드는 악명 높은 악성코드 봇넷(botnet) 중 하나이자 정보

유출 악성코드이다. 국내에서는 지난 연말 ‘구매 송장’ 등의 메일로 위장해 금융 정보 등 사용자

정보를 유출한 악성코드로 알려져 있다. 이모텟 봇넷을 활용해 유포된 악성코드로는 Ryuk 랜섬웨어가

있다.

안랩의 분석 결과, 지난해 11월 이모텟 악성코드를 유포하던 VBA 매크로는 CMD를 통해 파워쉘을

실행한 반면, 현재 유포 중인 VBA 매크로는 윈도우 관리 도구(WMI, Windows

Management Instrumentation)를 이용하는 것으로 파워쉘 실행 방식이 변경됐다.

WMI를 통해 파워쉘이 실행되면 공격자가 설정해둔 5개의 URL 중 연결 가능한 URL에서 이모텟

악성코드를 다운로드하고 실행한다.

이렇게 실행된 이모텟 악성코드는 감염 PC의 윈도우 버전 정보를 비롯해 CPU 아키텍쳐, 악성코드의

파일 CRC값, PEB의 Session Id 등의 정보와 현재 실행 중인 프로세스의 목록을 암호화하여

공격자의 서버로 전송한다.

또한, 최신 이모텟 악성코드는 특정한 알고리즘을 사용해 파일명을 생성했다가 삭제하는 것으로 확인됐다.

이는 새로운 버전의 악성코드에 감염될 때 기존에 존재하고 있던 악성코드를 제거하기 위한 것으로

보인다.

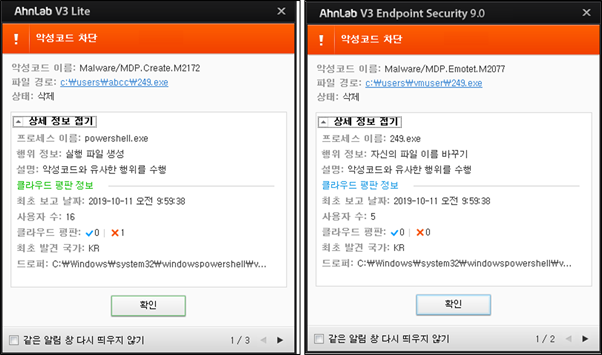

V3는 행위 기반 탐지 기술 등을 통해 다음과 같은 진단명으로 관련 악성코드를 탐지하고 있다. 또한

실행된 파워쉘이 이모텟 악성코드의 다운로드를 시도하는 행위를 차단하고 [그림 3]과 같은 알림창을

제공한다

[그림 3] V3의 이모텟 다운로드 행위 차단 알림창

<V3 제품군 진단명>

- Malware/MDP.Download.M1197

- Malware/MDP.Emotet.M2077

- VBA/Downloader.S55

Emotet 악성코드의 피해를 막기 위해서는 사용 중인 V3의 엔진을 최신 버전으로 유지하고 실시간

감시 기능을 활성화해두어야 한다. 또한 워드 파일 내부의 이미지를 통해 매크로 사용을 유도하여

감염되는 만큼, 출처를 알 수 없는 문서 파일의 매크로를 실행할 때는 더욱 각별히 주의해야 한다.

이모텟 악성코드에 관한 보다 자세한 내용은 안랩 시큐리티대응센터(ASEC) 블로그에서 확인할 수

있다.

[출처 : 안랩(((www.ahnlab.com)]