최근 또 다시 어도비 플래시 플레이어(Adobe Flash

Player)의 업데이트 파일로 위장한 악성코드가 유포되고 있다. 이 악성코드는 가상화폐(암호화폐, Cryptocurrency)를 채굴하는

악성코드지만 디도스(DDoS) 공격과 다른 악성코드를 추가로 다운로드하는 기능도 갖고 있어 사용자들의 각별한 주의가 필요하다.

공격자는 악성 웹 사이트를 만들어 사용자의 접속을 유도한 후 [그림 1]과 같이 포르투갈어로 작성된 가짜 플래시 플레이어 업데이트 알림창을

노출한다. 실제 플래시 플레이어 업데이트 화면과 매우 유사하기 때문에 주의 깊게 살펴보지 않는 한 사용자는 습관적으로 설치(Instalar)

버튼을 누르기 십상이다.

[그림 1] 가짜 어도비 플래시 플레이어 업데이트 화면

사용자가 [그림 1]과 같은 가짜 업데이트 화면에서 설치 버튼을 클릭하면 공격자가 제작한 악성 파일인

‘Flash-2018.exe’가 다운로드된다. 이 다운로드된 파일이 실행되면 공격자의 C&C 서버와

연결해 추가로 악성 파일을 다운로드한다.

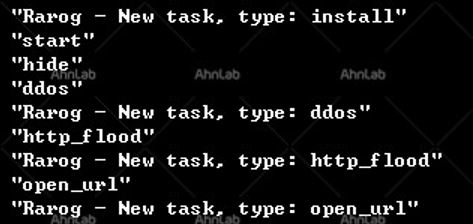

추가로 다운로드한 악성 파일은 감염 PC의 정보를 탈취하고 C&C 서버에서 명령을 받아 수행하는

봇(Bot) 악성코드이다. 이 봇 악성코드의 내부를 살펴보면 [그림 2]와 같이

라로그(Rarog)라는 문자열을 볼 수 있다.

[그림 2] 봇 악성코드 내부에 보이는 Rarog 문자열

라로그(Rarog) 악성코드는 지난 2017년

6월에 처음 발견되었으며, 주로 가상화폐를 채굴하는 악성코드로 알려져 있다. 그러나 봇 악성코드인

라로그는 가상화폐 채굴 외에도 디도스(DDoS) 공격을 수행하거나 다른 악성코드를 다운로드하는 등의

역할도 수행한다. 라로그 악성코드 제작자는 일정한 금액으로 이 악성코드를 판매하기도 하며 [그림

3]과 같이 전 세계 감염 시스템을 관리하는 페이지까지 보유하고 있다.

[그림 3] 라로그 악성코드 관리자 페이지

한편, 이번에 발견된 라로그 악성코드는 특정한 도메인(rarogvip[.]ru)으로 통신을 시도하며,

감염된 시스템의 정보를 수집해 관리자 페이지로 전송한다. 또한 C&C 서버로부터 가상화폐 채굴

악성코드(마이너, Miner)를 추가로 다운로드한 후 파워쉘(PowerShell)을 이용해 사용자

몰래 가상화폐를 채굴한다.

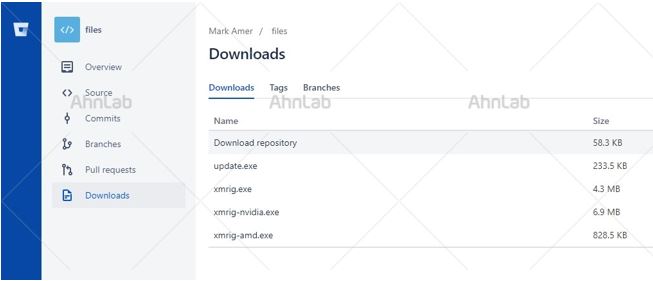

이 가상화폐 채굴 악성코드는 [그림 4]와 같은 비트버킷(Bitbucket) 저장소에 가상화폐를

전송하는데, 공격자의 계정으로 추정되는 이 저장소에는 추가로 다운로드할 수 있는 악성코드가 존재하고

있다.

[그림 4] 공격자의 비트버킷 저장소

가상화폐 채굴 악성코드에 감염되면 대부분 PC가 평소보다 현저히 느려지는 증상이 나타난다.

이런 증상이 나타난다면 V3 등 백신 프로그램의 엔진 버전을 최신으로 업데이트한 후 ‘정밀 검사’를 통해 감염 여부를 확인하는 것이 바람직하다.

V3 제품군에서는 라로그 악성코드를 아래와 같은 진단명으로 탐지하고 있다.

<V3 제품군 진단명>

- Malware/Gen.Generic

- Trojan/Win64.Miner

- Unwanted/Win32.BitMiner

- Unwanted/Win64.XMR-Miner

[출처 : 안랩(((www.ahnlab.com)]