최근 마이크로소프트(Microsoft, 이하 MS) 계정 정보를 탈취하는 피싱 공격이 확인됐다.

MS 계정을 이용하는 사용자는 MS 제품을 구매한 일반 개인 사용자뿐만 기업의 임직원인 기업용 제품 사용자, 또 최신 패치를 사내에 배포하는

등의 업무를 담당하는 기업 보안 담당자에 이르기까지 다양하다. 공교롭게도 MS가 지난 10월 윈도우 10(Windows 10) 관련 중요

업데이트를 배포한 바 있어 이번 피싱 공격은 주로 보안 정책 상 자동 업데이트를 허용하지 않는 기업이나 개인 사용자에게 피해를 입혔을 것으로

보인다. 또한 피싱 사이트를 통해 탈취된 계정 정보는 2차, 3차 피해로 이어질 수 있어 주의가 필요하다.

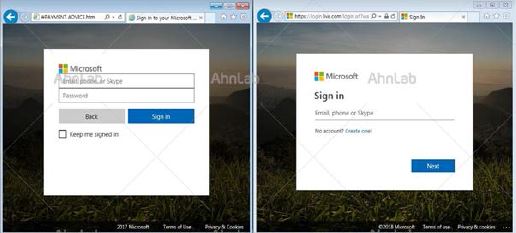

이번에 발견된 피싱 사이트는 [그림 1]과 같이 실제 MS 로그인 페이지와 구분하기 어려울 정도로 매우 정교하게 제작됐다. 실제로 이 피싱

사이트는 정상 사이트에서 참조하는 페이지에서 예전에 생성된 파일을 참조하고 있다.

[그림 1] 피싱 사이트(왼쪽)와 정상 MS 사이트(오른쪽)

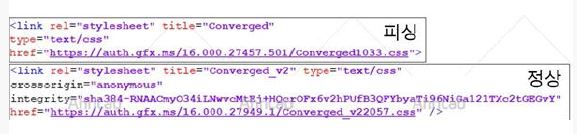

피싱 페이지의 코드([그림 2]의 위)를 살펴보면 정상적인 MS 로그인 페이지([그림 2] 아래)가

참조하는 사이트에서 과거에 생성된 파일을 참조하고 있음을 알 수 있다. 그러나 정상 MS 페이지의

코드 내부에 존재하는 URL은 2018년 8월에 업데이트된 반면 피싱 페이지 코드에 존재하는 URL은

2017년 3월에 업데이트된 것이다.

[그림 2] 피싱 페이지 코드(위쪽)와 정상 MS 페이지 코드(아래) 일부

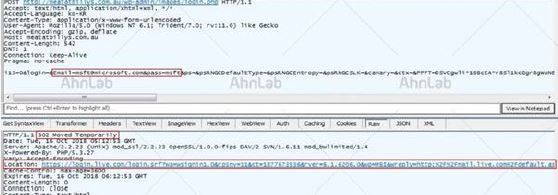

사용자가 [그림 1]의 피싱 사이트에 접속하여 MS 계정 정보를 입력한 후 로그인 버튼(Sign

In)을 클릭하면 계정 정보와 URL, 정상 페이지 정보를 전달하며, 이로써 사용자는 정상 로그인

페이지로 리다이렉트된다.

[그림 3] 피싱 사이트에 의해 전송되는 계정 정보

V3 제품군은 피싱 사이트 차단 기능을 제공하고 있으며, 이번 피싱 공격과 관련 악성코드를

아래와 같은 진단명으로 탐지하고 있다.

<V3 제품군 진단명>

- HTML/Phishing

대부분의 피싱 공격은 금융 정보나 계정 정보 탈취를 목적으로 하며, 대개 이메일을 통해 사용자를 현혹한다. 이와 함께 이번 사례와 같이

사용자들이 익숙한 정상 페이지와 거의 동일하게 만든 사이트를 제시하기 때문에 사용자들이 피싱 사이트를 알아차리기 쉽지 않다. 피싱 사이트를 통해

웹사이트 계정 정보나 이메일 계정 정보가 탈취될 경우 2차, 3차 피해로 이어질 수 있다.

최근에는 일반 개인 사용자뿐만 아니라 기업의 임직원들을 노리는 피싱 공격도 자주 등장하고 있다. 기업 사용자를 노리는 피싱 메일은 주로 업무

관련 메일로 위장하거나 신뢰할 수 있는 업체를 사칭한다. 또 이메일 저장 공간 부족, 계정 차단 등의 제목과 내용으로 위장해 기업 내 임직원들의

불안감을 자극한다.

게다가 최근 공격자들은 사용자 시스템에 적용된 정상 프로그램을 이용해 계정 정보를 수집하기 때문에 일반적인 보안 솔루션은 이를 이상 행위로

탐지하지 않는다. 따라서 고도화된 최신 피싱 공격을 예방하기 위해서는 공격 대상인 사용자들의 각별한 주의가 필요하다.

사용자들이 최신 피싱 공격을 예방할 수 있는 방법으로는 웹 브라우저의 주소 표시창에 나타난 주소를 꼼꼼하게 살펴 실제 사이트가 맞는지 확인하는

등이 있다. 또 계정 정보를 정확히 입력했음에도 불구하고 별도의 로그인 실패 메시지 창이 나타나지 않으면서 다시 로그인 페이지가 나타나는

경우라면 피싱 공격을 의심해볼 필요

[출처 : 안랩(((www.ahnlab.com)]