최근 유명 게임 관련 프로그램으로 위장한 가상화폐(암호화폐) 채굴 악성코드가 발견되었다. 해당

악성코드는 유명 게임의 크랙버전으로 위장하여 게임 프리서버, 토렌트, 파일 공유 사이트 등을 통해 유포되고 있다.

구글에서 유명 게임의 크랙버전을 검색하면 [그림 1]의 오른쪽과 같이 다수의 토렌트나 파일 공유 사이트에서 관련 파일을 쉽게 찾을 수 있다.

[그림 1] 유료 서비스 중인 정상 게임(왼쪽)과 크랙버전 검색 결과(오른쪽)

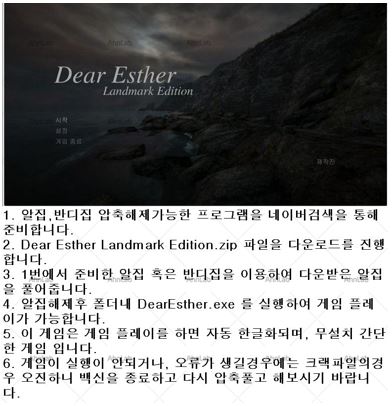

이러한 크랙버전들은 주요 백신 프로그램에서 의심스러운 파일로 탐지된다. 이번에 발견된 게임 크랙버전

파일로 위장한 가상화폐 채굴 악성코드는 V3와 같은 주요 백신 프로그램에 탐지될 경우, [그림 2]와

같이 백신 프로그램을 종료하고 크랙버전을 실행하는 방법까지 안내하고 있다.

[그림 2] 백신 프로그램 종료를 유도하는 악성코드

사용자가 [그림 2]의 안내에 따라 백신을 비활성화하고 다운로드한 파일의 압축을 풀어 게임을 실행하면

악성코드가 활성화되어 임의 경로에 자기 자신을 복사한다. 그 후 오디오 파일로 위장한

RtkNGUI64.exe 라는 이름의 파일을 생성하고 실행한다.

위장 파일인 RtkNGUI64.exe가 실행되면 추가로 파일이 생성되고 컴퓨터 부팅 시 악성코드가

자동 실행되도록 설정한다. 이때 파일 속성은 숨김으로 변경하여 사용자가 알아채지 못하게 한다. 이

과정을 마치면 사용자 몰래 컴퓨터의 리소스를 이용하여 가상화폐인 모네로(Monero)를 채굴한다.

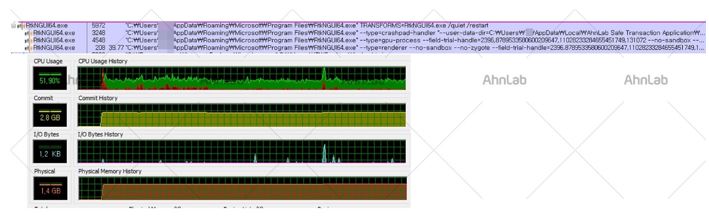

악성코드가 가상화폐 채굴을 시작하면 [그림 3]과 같이 감염된 시스템의 CPU 자원을 소모한다. 실행

관련 정보를 살펴보면, 가상화폐를 채굴하여 공격자에게 전송하고 있다.

[그림 3] 채굴 수행 시 프로세스 정보 및 CPU 사용량

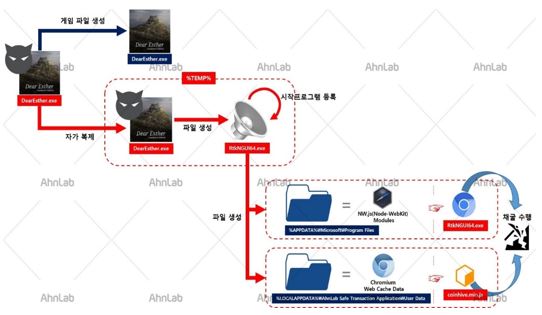

[그림 4]는 앞서 설명한 가상화폐 채굴 악성코드의 실행 과정을 도식화한 것이다.

[그림 4] 게임 크랙 버전으로 위장하여 유포된 악성코드 실행 과정

최근 사용자 몰래 가상화폐를 채굴하는 악성코드 공격 기법인

크립토재킹(CryptoJacking, 암호화폐와 납치의 합성어)이 지속적으로 증가하고 있다. 공격자들은 가상화폐 채굴 악성코드를 유포하기 위해

게임이나 유틸리티 등 인기있는 프로그램으로 위장하는 수법을 자주 사용하고 있다. 따라서 게임이나 유틸리티 등의 프로그램은 공식 홈페이지 등을

통해 정식 버전을 사용하는 것이 바람직하다.

V3 제품군에서는 해당 악성코드를 아래와 같은 진단명으로 탐지하고 있다.

<V3 제품군 진단명>

- JS/Coinminer

- Unwanted/Win32.CoinMiner

- Trojan/Win64.CoinMiner

[출처 : 안랩(((www.ahnlab.com)]