국내 사용자를 노리던 매그니베르(Magniber) 랜섬웨어가 다시 돌아왔다. 이번엔 암호화된 파일을

복구할 수 없도록 더 강력해졌다. 특히 이번 매그니베르 랜섬웨어는 최신 취약점을 이용하고 있어 미처 관련 보안 업데이트를 적용하지 못한

사용자들이 피해를 입을 우려가 있다.

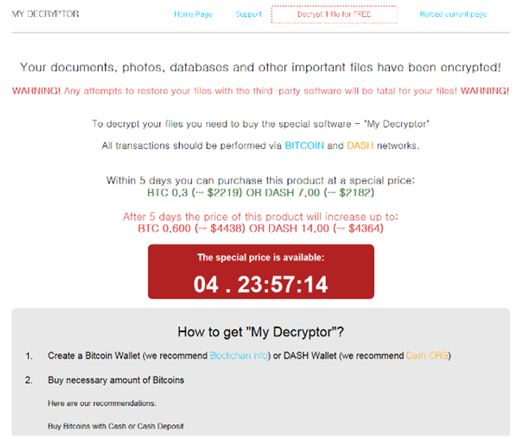

[그림 1] 최신 매그니베르 랜섬웨어의 랜섬 노트

지난 2017년 중반에 등장한 매그니베르 랜섬웨어는 한국어 윈도우(Windows) 운영체제에서만

실행되는 등 국내 사용자 타깃형 랜섬웨어로 잘 알려져 있다. 이후 다양한 변종을 쏟아내던 매그니베르는

올해 4월 초부터 활동이 약해지며 갠드크랩 랜섬웨어 등에게 자리를 내주는 것으로 보였다.

그러나 6월에 들어서자마자 매그니베르 랜섬웨어가 재등장한 것이다. 안랩 시큐리티대응팀(ASEC,

AhnLab Security Emergency response Center)은 약 50여일 만에

파일리스(fileless) 형태로 다시 나타난 매그니베르 랜섬웨어를 포착하고, 개인 및 기업

사용자들의 각별한 주의를 당부했다.

이번에 확인된 매그니베르 랜섬웨어는 최근 확인된 인터넷 익스플로러(Internet Explorer,

IE)의 원격 코드 취약점(CVE-2018-8174)을 이용하고 있다. 마이크로소프트사는 지난 5월

해당 취약점에 대한 보안 패치를 배포했지만, 아직 적지 않은 사용자들이 해당 보안 업데이트를 적용하지

않아 당분간 피해가 계속될 것으로 보인다.

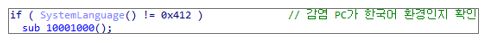

또한 이번에 유포된 매그니베르 랜섬웨어는 지난 4월 유포된 매그니베르와 마찬가지로 PC의 운영체제가

한국어 윈도우인지 확인하고 시스템 복원 기능을 삭제하는 등 거의 유사하지만, 감염 PC의 파일을

암호화할 때 사용하는 키와 벡터 값이 가변적이다. 또한 공개키로 암호화 하므로 공격자가 갖고 있는

개인 키를 알지 못하면 복구할 수 없다.

[그림 2] 운영체제의 언어 환경을 확인하는 매그니베르 랜섬웨어

안랩이 지난 4월 관련 복구 툴을 제공했던 매그니베르 랜섬웨어는 파일 내부에 키 값을 하드 코딩된

형태로 저장하고 있었다. 그러나 최근 유포된 매그니베르 랜섬웨어는 암호화 대상인 파일마다 키와 벡터

값을 모두 난수로 생성하고, 내부에 하드 코딩된 RSA 공개키로 해당 키와 벡터 값을 모두 암호화하기

때문에 복구가 불가능하다. 또 네트워크 연결을 통해 공격자로부터 공개키를 받아 감염 PC의 파일을

암호화하는 갠드크랩 랜섬웨어와 달리 이번 매그니베르 랜섬웨어는 네트워크 통신이 없어도 파일 암호화가

가능하다.

또한 최신 매그니베르 랜섬웨어는 랜섬노트와 랜섬, 즉 코인을 지불하는 사이트를 스케줄에 등록, 각각

15분, 60분마다 팝업 화면을 노출해 사용자를 압박한다.

안랩 제품은 현재 파일리스 형태의 최신 매그니베르 랜섬웨어를 아래와 같은 진단명으로 탐지하고 있다.

<안랩 제품군 탐지명>

Malware/MDP.Ransom.M19444

또한 최신 매그니베르 랜섬웨어의 감염을 피하기 위해서는 이 랜섬웨어가 이용하는

취약점(CVE-2018-8174)을 해결한 최신 버전의 IE로 업데이트해야 한다. IE 최신 버전은

아래 MS 웹사이트를 통해 다운로드할 수 있다.

► IE (Internet Explorer) 최신 버전 업데이트 사이트

[출처 : 안랩((((www.ahnlab.com)]