전셋값 등으로 추가 대출을 고민하던 A씨. 어느 날 어떻게 알았는지 유명 캐피털 회사에서 대출 안내

전화를 걸어왔다. A씨가 상담에 관심을 보이자 상담원은 신용조회를 위해 스마트폰에 앱을 설치하라고 안내했다. 앱을 설치하자 상담원이 안내한

것처럼 유명 은행에서 바로 전화가 왔는데, 은행 상담원은 선이자만 납부하면 곧 대출이 가능하다고 설명했다. A씨는 문득 미심쩍은 기분이 들어

112에 전화했다. 전화기 너머 경찰이 전혀 문제없다고 말해주고 나서야 A씨는 안내 받은 내용대로 선이자를 송금했다. 그런데 며칠 후 A씨는

경찰의 연락을 받았다. 알고 보니 A씨가 설치했던 앱은 악성 앱으로, 이 앱이 은행 전화도, A씨가 직접 전화를 걸었던 112도 보이스피싱

조직에 연결되도록 조작했던 것이란다.

최근 보이스피싱과 가짜 금융감독원 앱이 결합된 대출 사기 사건이 언론 보도를 통해 알려졌다. 해외에서는 아이콘을 숨긴 채 스마트폰에 설치되어

사용자의 금융 앱과 우버 등 예약 관련 앱 사용 정보, 퉁화 내역, 문자 정보 등을 탈취하고 통화 내용까지 녹음하는 악성 앱이 등장했다. 이처럼

악성 앱의 제작 및 유포 방식이 나날이 고도화되고 있는데, 그렇다면 내 스마트폰에 설치된 앱들은 괜찮을까? 이 글에서는 악성 앱이 설치되었을 때

나타나는 증상과 악성 앱 설치 여부를 확인할 수 있는 몇 가지 방법을 알아본다.

‘악성 앱’이란?

(*이미지 출처: Billion Photos/shutterstock.com)

‘모바일 악성코드’로 불리기도 하는 악성 앱은 크게 두 가지 유형으로 구분할 수 있다. 우선,

정상적인, 또는 유명 앱으로 가장해 악의적인 기능을 수행하는 앱으로, 이름이나 아이콘 이미지 등을

교묘하게 위장해 사용자를 속인다. 다음으로는 게임이나 유틸리티 등 사용자가 원하는 기능을 제공하기는

하지만 광고 등 사용자가 원치 않았던 기능을 실행해 불편을 야기하는 앱이 있다. 두 가지 유형 모두

앱을 이용해 사용자에게 크고 작은 피해를 입힌다는 점에서 ‘악성 앱’으로 분류할 수 있다.

악성 앱은 써드파티(third-party) 앱 스토어뿐만 아니라 정상적인 앱 스토어를 통해 유포되고

있다. 최근 한 조사에 따르면, 구글 플레이 스토어와 써드파티 앱 스토어에 1,000 여 개 이상의

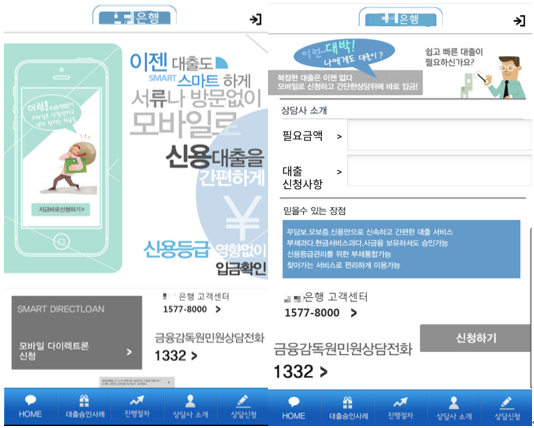

악성 앱이 존재하는 것으로 나타났다. 국내의 경우, 주요 은행이나 유명 캐피털사를 사칭하는 악성 앱이

지속적으로 늘어나고 있는데, 실제 은행의 앱의 아이콘이 변경되면 악성 앱도 이에 맞춰 아이콘을

변경하는 등 점점 더 교묘하게 진화하는 모습을 보이고 있다.

악성 앱, 어떻게 설치될까?

악성 앱은 사용자가 직접 설치하는 경우가 대부분이다. 이전에는 스미싱 등 문자 메시지를 이용해 악성

앱 설치를 유도했다면 최근에는 웹 사이트나 피싱 사이트를 이용해, 또는 앞서 언급한 것처럼

보이스피싱과 연계하여 설치를 유도하는 방식까지 등장했다. 또 아이콘이나 바로가기를 숨겨 사용자가 앱의

설치 여부를 알 수 없도록 하는 등 공격 기법이 더욱 고도화되고 있다.

앞서 언급한 것처럼 보이스피싱과 연계하여 악성 앱 설치를 유도하고, 강제 착신전환 방식에 의해

공격자가 조작해둔 번호로 전화를 연결해 사용자가 의심하지 못하게 하는 수법까지 등장했다. 또 지난

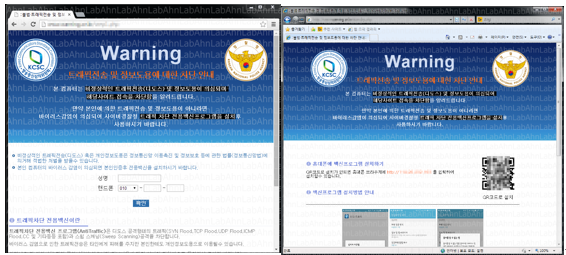

5월에는 PC를 이용해 인터넷에 접속하는 사용자를 노려 ‘유해사이트 차단 안내 페이지’로 위장한 웹

페이지와 QR코드를 이용해 악성 앱 설치를 유도하는 사례도 있었다.

[그림 1] 보이스피싱과 연계된 악성 앱

[그림 2] PC용 웹 사이트를 이용한 악성 앱 설치 유도

이런 증상이 나타난다면 악성 앱을 의심하자!

1. 소액결제를 악용한 불법 과금

지난 2013년 이후 휴대전화 소액결제의 허점을 이용한 모바일 악성코드와 이로 인한 피해가 꾸준히

발생하고 있다. 소액결제를 악용하는 악성 앱은 주로 문자 메시지를 이용한 피싱(스미싱)이나 공유기

변조, 취약한 웹사이트를 통해 유포된다. 주로 구글 크롬이나 택배 등의 아이콘으로 가장해 설치되며,

삭제되기 전까지 지속적으로 피해를 야기한다. 그러나 사용자가 관심을 갖고 통신료 청구서의 요금 변화

추이를 면밀하게 살피면 피해 사실을 인지하고 피해를 막을 수 있다. 특히 온라인 청구서를 이용하고

있다면 더욱 각별한 주의가 필요하다.

2. 문자메시지(SMS) 수신 및 발신 이상 현상

악성 앱은 공격자의 명령을 받거나 인증정보 등을 가로채기 위해 문자메시지(SMS)를 이용하는 경우가

많다. 문자메시지에 전달된 인증정보를 가로채 공격자에게 전송하거나 특정 정보를 탈취하기도 한다.

문자를 보냈는데 내 발신함에 저장되지 않거나 상대방이 받지 못하는 경우, 또 유독 어떤 사람이 보낸

문자만 계속 받지 못하고 있다면 악성 앱 설치를 확인해봐야 한다. 이 밖에도 포털 사이트의 인증과

관련된 문자가 수신되는 경우에도 악성 앱을 의심해볼 수 있다.

3. 최초 실행 시 광고 노출 또는 임의로 다운로드한 앱의 설치 유도

광고 노출 동의 여부를 묻는 앱을 설치한 기억이 없는데 어느 날 스마트폰의 잠금 화면을 해제할 때

광고성 ‘알림 바(bar)’가 나타나거나 화면 전체에 광고가 나타난다면 악성 앱이 설치되었을 가능성이

높다. 특히, 앱을 실행하지 않았는데도 광고가 나타나거나 구글 플레이의 앱 설치로 연결되는 경우 악성

앱 설치를 의심해야 한다. 이런 유형의 앱 중에는 설치 후 일정 시점이 지난 후에 동작하는 경우도

있다. 또 패키지매니저를 통해 사용자 모르게 다운로드된 앱의 설치 요청을 할 경우 악성 앱이 설치되어

있는 것이 아닌지 의심해볼 필요가 있다.

4. 비정상적인 데이터 사용량 증가

사용자 동의 없이 설치되는 앱들은 내부의 정보를 외부로 보내거나 외부에서 다른 파일을 다운로드

받는다. 대부분의 악성 앱은 와이파이가 연결되지 않아도 악의적인 기능을 수행하기 때문에 정상 앱에

비해 데이터 소모량이 상대적으로 많을 수 밖에 없다. 특별한 이유 없이 평소에 비해 데이터 사용량이

급증했다면 악성 앱 설치를 의심해볼 수 있다.

5. 잦은 프로그램 충돌 발생 또는 앱 실행 불가

평소 잘 사용하던 앱이 정상적으로 실행되지 않거나 스마트폰의 잠금 화면을 해제할 때 앱이 비정상

종료되었다는 알림이 나타날 경우 악성 앱 설치를 의심해볼 수 있다. 일반적으로 악성 앱 제작자들은

다양한 환경에서 테스트를 해보지 않기 때문에 특정 스마트폰 기기에서 정상적으로 동작하지 않는 경우가

있다. 또 상당수의 악성 앱은 사용자가 스마트폰의 잠금 화면을 해제할 때 동작하기 때문에 해당 악성

앱에 문제가 있을 경우 화면 잠금 해제 시 비정상적인 앱 종료가 발생하기도 한다.

스마트폰에 숨어든 악성 앱을 찾아라

위와 같은 증상이 나타났을 때, 의심스러운 앱을 확인해볼 수 있는 몇 가지 방법이 있다.

1. 각 앱의 데이터 소모량 확인하기

광고 노출과 같이 사용자에게 불편함을 초래하는 악성 앱은 광고 데이터 수신이나 앱 다운로드를 위해

많은 양의 데이터를 사용한다. 안드로이드 단말기 사용자라면, 환경설정 메뉴에서 단말기의 모바일 데이터

사용량과 함께 각 앱의 데이터 사용량을 확인할 수 있다. 많은 데이터를 사용하는 앱 중에서 알 수

없는 아이콘과 레이블이 보인다면 악성 앱으로 의심할만하다.

2. 배터리 사용량 확인하기

환경설정 메뉴에서 앱의 배터리 사용량을 확인하여 평소 자주 사용하지 않는 앱임에도 불구하고 배터리

사용량이 높은 것으로 나타난다면 스마트폰의 정보를 외부로 유출하는 악성 앱으로 의심해볼 수 있다.

3. 기기관리자로 등록된 앱 확인하기

악성 앱은 사용자가 삭제할 경우를 대비해, 또는 보다 많은 스마트폰의 기능 이용 등의 이유로 스스로를

기기관리자에 등록하는 경우가 대부분이다. 따라서 스마트폰의 기기관리자로 등록된 앱 중에 평소 사용하지

않거나 알 수 없는 앱이 존재한다면 악성 앱으로 의심할 수 있다.

4. 써드파티(third party) 앱의 설치 여부 확인하기

IT 관련 지식이 있는 사용자라면 adb 명령을 통해 악성 앱 여부를 확인할 수 있다. ‘adb

shell pm list packages -3’ 명령을 실행했을 때 나타나는 패키지명 중에서 통신사와

단말기 제조사의 앱이 아닌 이름이 존재한다면 악성 앱으로 의심할 수 있다.

악성 앱, 결국 설치하지 않도록 주의하는 것이 핵심

악성 앱의 제작 및 유포 방법이 나날이 고도화되면서 극명한 이상 증상이 나타나지 않는 한 악성 앱의

존재를 의심하기 어렵다. 특히 정상 앱으로 가장해 설치되거나 써드파티 앱이라면 구분이 어렵고,

와이파이에 연결될 때만 동작한다면 데이터 소모량을 확인하더라도 악성 앱을 찾기 어렵다. 따라서 설치된

악성 앱을 찾아내는 것보다 설치되기 전에 예방하는 것이 훨씬 수월하다.

안랩은 악성 앱에 의한 피해를 방지하기 위해 V3 모바일 시큐리티(V3 Mobile

Security)를 제공하고 있다. V3 모바일 시큐리티는 안드로이드 OS의 변조 여부를 확인하며,

사용자 동의 없이 개인정보에 접근해 정보를 유출하는 악성 앱을 탐지한다. 또 설치한 앱에 대한

‘빠른검사’ 기능을 제공하며, 사용자에게 불편을 초래하는 ‘불필요한 앱(Potentially

Unwanted Application, PUA)’ 및 파일 폴더에 대한 ‘정밀검사’ 기능을 제공한다.

이와 함께 ‘실시간 감시’ 기능을 통해 앱의 설치나 업데이트 시 앱의 안전성 여부를 검사해 앱 변조

등에 의한 피해를 예방한다.

▶ 안드로이드용 V3 Mobile Security 설치하기

이 밖에 안전한 스마트폰 이용을 위한 보안 수칙은 다음과 같다.

1. 신뢰할 수 없는 경로를 통해 배포되는 앱은 설치하지 않는다.

2. 스마트폰 OS를 임의로 수정하지 않는다.

3. 앱 설치 및 업그레이드 시 요구하는 권한을 확인한다.

4. 모바일 전용 백신 앱을 사용한다.

[출처 : 안랩((www.ahnlab.com)]