단축 URL을 이용해 유포된 악성코드가 또다시 기승을 부리고 있다. 특히 교묘하게 위장한 메일

본문에 많은 사용자에게 익숙한 구글의 단축 URL을 포함하고 있어 사용자들의 각별한 주의가 요구된다.

소셜 미디어(Social Media 또는 SNS)와 모바일 이용이 증가하면서 단축 URL 사용이 일상화되었다. 최근에는 업무 메일 등에도 긴

URL 대신 짧은 URL을 첨부하는 경우가 늘고 있다. 문제는 전체 주소가 아닌 주소의 일부를 간추린 형태이다 보니 가짜 단축 URL 일 경우

이를 알아차리기 어렵다는 것이다. 때문에 단축 URL을 이용한 악성코드 유포 시도가 계속되고 있다.

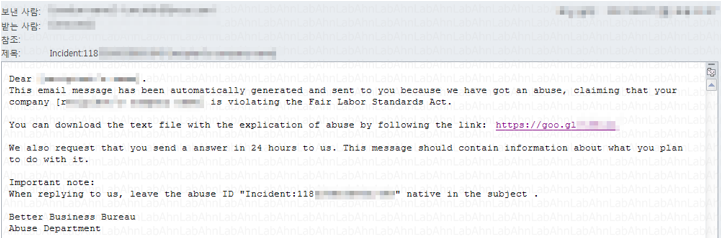

이번에 발견된 단축 URL 악성코드는 [그림 1]과 같이 미국 거래개선협회(BBB, Better Business Bureau)를 사칭한 가짜

메일로 유포되었다. 항의성 메일로 위장한 메일의 본문에는 24시간 이내에 답변을 해야 하며, 자세한 사항을 확인하려면 본문에 포함된 단축

URL을 클릭하라고 쓰여있다. 특히 메일 본문에 수신자의 이름과 회사명까지 언급하는 등 교묘하게 수신자의 의심을 피하고 있다.

[그림 1] 스팸 메일 본문

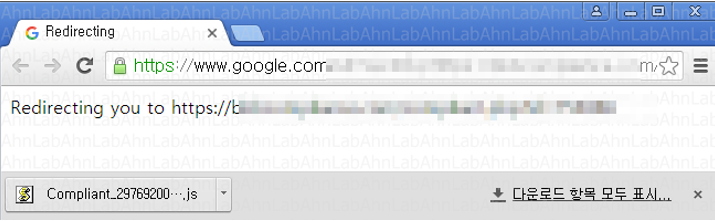

수신자가 메일 본문의 구글 단축 URL을 클릭하면 [그림 2]와 같이 익숙한 구글(google)의

URL로 재연결(리다이렉트)되고 .js파일이 다운로드된다.

[그림 2] 단축 URL 클릭 시 연결되는 URL 및 다운로드 되는 js파일

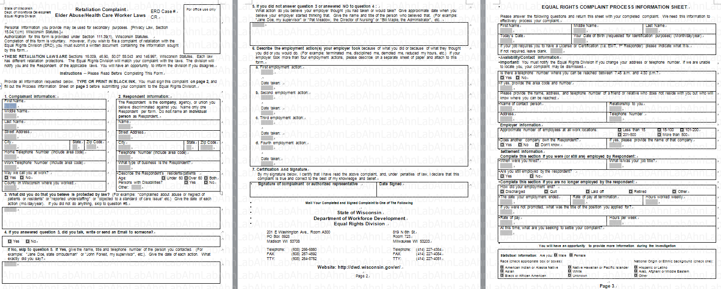

다운로드된 .js파일을 실행하면 [그림 3]과 같이 미국 거래개선협회에서 보낸 것처럼 보이는

문서가 나타나 메일 수신자를 안심시키는 역할을 한다.

[그림 3] 생성된 doc 파일(미끼 파일)

수신자가 문서 파일에 관심을 갖는 동안 이 js 파일이 실행되어 텍스트(txt) 파일로 위장한 DLL

파일을 생성한다. 이렇게 생성된 DLL 파일은 스크립트(script) 파일을 생성한 후 자가

삭제된다. 생성된 스크립트 파일이 특정 IP 주소로 접근을 시도한다.

공격자들이 이메일의 첨부 파일을 이용해 악성코드를 배포하는 방식이 잘 알려져 있어 사용자들이 주의하고

있는 반면, 단축 URL에 대해서는 여전히 사용자들이 방심하는 경우가 많다. 특히 이번 사례처럼 메일

본문에 자신의 이름과 회사명이 언급되어 있다면 더욱 의심 없이 URL을 클릭하기 쉽다.

또한 이번 사례는 스팸 메일을 이용하는 동시에 유명 기업 사칭(Scam)하여 특정 기업과 관련 있는

것처럼 치밀하게 내용을 위장하는 등 지능형 위협(APT, Advanced Persistent

Threat)의 형태를 띠고 있다. 특히 구글 단축 URL과 사용자의 의심을 피하기 위한 정상 파일

생성 등 다양한 공격 기법이 사용되었다.

최근 나날이 교묘하게 진화하고 있는 악성코드 공격에 피해를 입지 않기 위해서는 메일에 포함된 URL을

함부로 클릭하지 않는 등 사용자들의 각별한 주의가 필요하다.

한편, V3 제품에서는 해당 악성코드를 다음과 같은 진단명으로 탐지하고 있다.

<V3 제품군 진단명>

- JS/Obfus

- JS/Agent

- Trojan/Win32.Agent

- EML/Malspam

[출처 : 안랩((www.ahnlab.com)]