지난 6월 10일, 국내 모 유명 웹 호스팅 업체의

리눅스 웹 서버 및 백업 서버 153대가 에레버스(또는 에레보스, Erebus) 랜섬웨어에

감염되었다. 서버 내 주요 파일이 암호화되었으며, 해당 업체에서 호스팅하는 중소 인터넷 쇼핑몰 등

3000여 개 사이트가 마비됐다. 당초 공격자는 복구 대가로 18억원 상당을 요구했으나, 이후

13억원으로 합의한 것으로 알려졌다.

이번 랜섬웨어 공격과 관련해 총 2개의 에레버스(Erebus) 랜섬웨어 파일이 확인되었다(6월 12일

기준). 이들 파일은 각각 32비트, 64비트 환경에서 동작하는 리눅스용 ELF 파일이다. 이들 악성

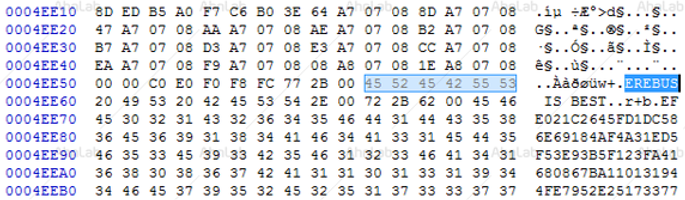

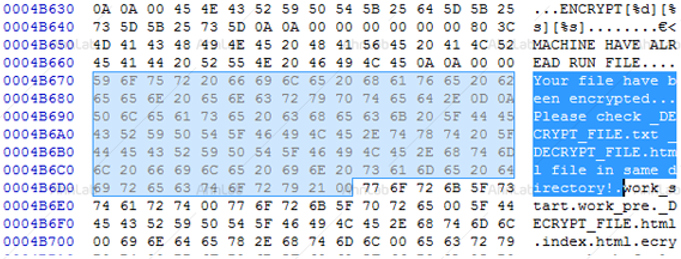

파일 내부에는 [그림 1], [그림 2]와 같이 EREBUS 문자열 및 암호화 관련 문자열이 다수

포함되어 있다.

[그림 1] 에레버스 랜섬웨어 파일

[그림 2]

파일 내 암호화 관련 문자열 포함

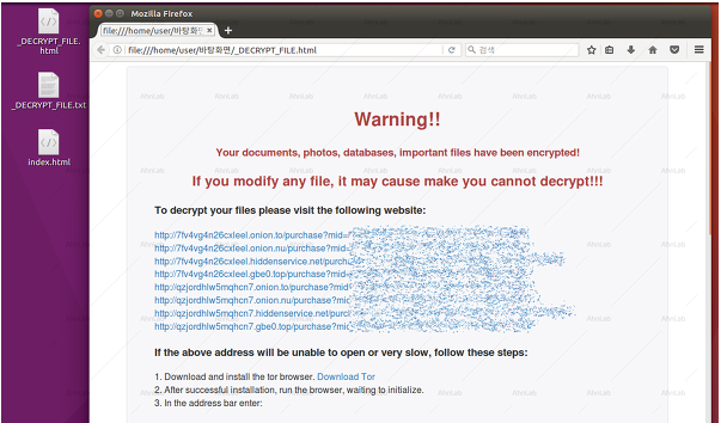

악성 파일이 실행된 직후 주요 데이터 파일이 암호화되고 랜섬 노트 파일이 생성된다. 암호화된 파일명은 ‘[영문과 숫자 조합].ecrypt’로

변경되며, [그림 3]과 같이 랜섬노트를 노출하여 감염 사실을 알린다.

[그림 3]

에레베스 랜섬웨어 감염 화면

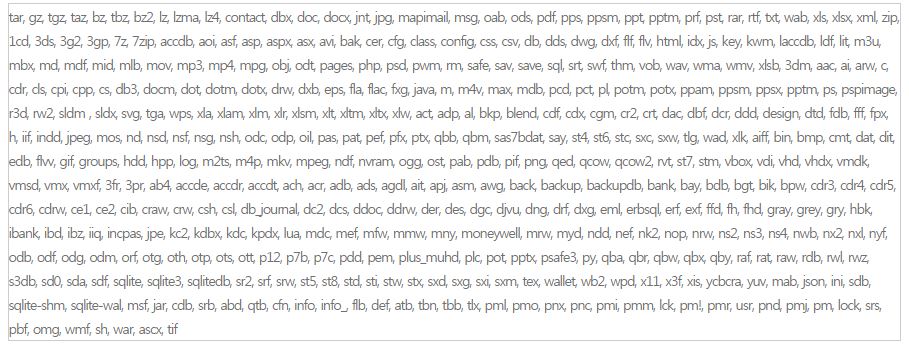

이번 에레버스 랜섬웨어가 암호화하는 대상은 리눅스 시스템 내에 존재하는 .tar, .gz 등의 압축 파일을 비롯해 .jpg, .docx,

.xlsx 등 문서 및 그림 파일 등이다. [표 1]은 에레버스 랜섬웨어의 암호화 대상인 확장자 리스트이다.

[표 1] 에레버스 랜섬웨어 암호화 대상 확장자

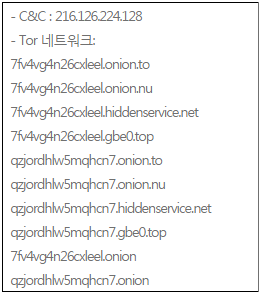

에레버스 랜섬웨어는 감염 시스템의 네트워크 접속 여부와 상관없이 암호화 행위를 수행한다. 파일 내에 존재하는 악성 C&C 주소는 ‘.onion’

도메인인 토르(Tor) 네트워크를 이용하고 있으며, 확인된 주소는 [표 2]와 같다.

[표 2] 악성 C&C와 Tor 네트워크 주소

V3 제품군에서는 에레버스 랜섬웨어를 다음과 같은 진단명으로

탐지하고 있다.

<V3 제품군 진단명>

- Linux/Erebus (2017.06.11.01)

신•변종 랜섬웨어가 지속적으로 등장함에 따라 랜섬웨어 피해 규모도 천문학적인 숫자로 늘어나고 있다. 랜섬웨어 피해를 막기 위해서는 고도화된 보안

솔루션 도입에 앞서 기본적인 보안 수칙 준수를 통한 사전 예방이 가장 중요하다.

안랩은 랜섬웨어 보안센터를 통해 최신 랜섬웨어 정보와 함께 랜섬웨어 피해 예방 수칙 등의 정보를 제공하고 있다.

[출처 : 안랩(www.ahnlab.com)]