최근 신뢰할 수 있는 기관의 교육 안내 메일로 교묘하게

위장한 이메일의 첨부 파일 형태로 비너스락커(VenusLocker) 랜섬웨어가 유포되고 있어

사용자들의 주의가 요구된다. 비너스락커(VenusLocker) 랜섬웨어는 지난 2016년부터 스팸

메일의 첨부 파일 형태로 유포되어 왔는데, 최근 사회공학기법을 이용해 더욱 교묘한 방식으로 유포되고

있다.

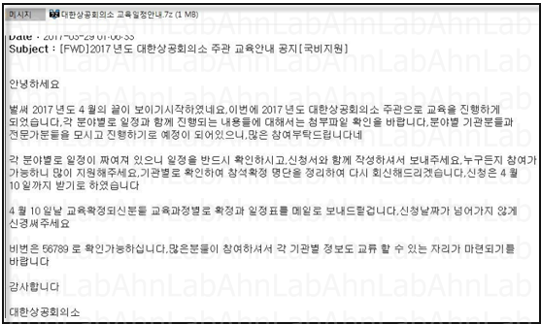

[그림 1]은 최근 발견된 비너스락커 랜섬웨어를 유포하는 이메일로, 신뢰할 수 있는 기관의 교육 안내

메일로 위장하고 있다. 공격자는 해당 기관 외에도 여러 기관의 이름을 사칭한 교육 안내 메일을

유포하고 있는데, 메일의 내용뿐만 아니라 메일 유포 시점에 따라 교육 날짜도 꾸준히 변경하는 등의

치밀함을 보이고 있다.

[그림 1] 교육 안내 메일로 위장한

랜섬웨어 유포 메일

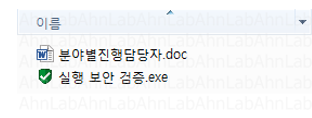

이메일 첨부 파일에는 [그림 2]와 같이 워드문서(*.doc)와 실행 파일(*.exe)이 함께

압축되어 있는 경우가 많다. 공격자는 암호를 설정한 압축 파일을 메일에 첨부함으로써 스팸 메일 필터에 탐지되는 것을 피한 것으로 짐작된다.

[그림 2] 압축 해제한 스팸 메일의 첨부 파일

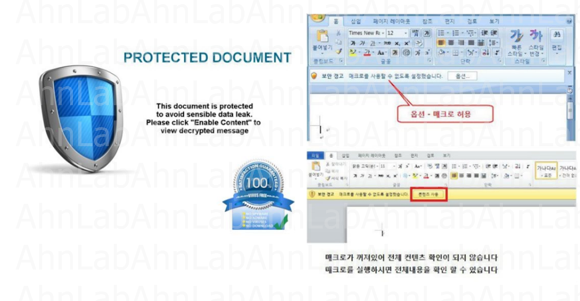

특히 첨부된 워드파일의 제목 또한 교육 관련 담당자인 것처럼 위장하고 있어 사용자의 의심을 피하고 있다. 이 워드 파일을 클릭하여 열어보면

[그림 3]과 같이 사용자로 하여금 매크로를 실행하도록 유도한다. 또 다른 변종에서는 한글 파일(hwp)을 이용하고 있다.

[그림 3] 매크로 실행을 유도하는 워드 파일

사용자가 매크로를 실행하면 특정 경로에 파일을 저장하고 실행한다. 저장된 파일은 압축 파일에 첨부된 실행 파일과 동일한 파일이다. 따라서

사용자가 문서에서 매크로를 실행할 경우, 앞서 압축 파일에 첨부된 실행 파일을 실행하는 것과 마찬가지로 비너스락커 랜섬웨어에 감염된다.

다만, 매크로 실행 후 저장된 파일은 닷넷프레임워크(.Net FrameWork) 기반으로 제작되었기 때문에, 닷넷프레임워크가 설치된 환경이

아니라면 정상적으로 동작하지 않는다. 또한 가상 환경의 운영체제일 경우 보안 프로그램의 탐지를 회피하기 위해 자기자신을 종료한다.

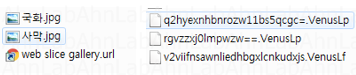

비너스락커는 파일의 확장자에 따라 파일 전체를 암호화하거나 부분 암호화를 진행한다. 암호화된 파일은 [그림 4]와 같이 *.VenusLf,

*.VenusLp라는 확장자로 변경된다.

[그림 4] 암호화 전(왼쪽)/암호화 후(오른쪽)의 확장자 변경

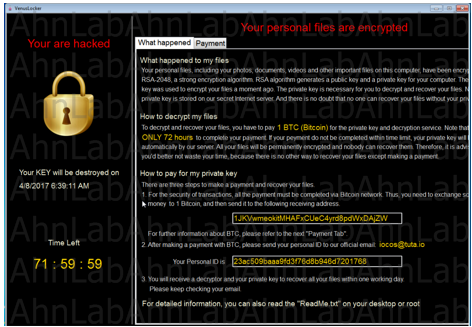

암호화가 완료되면 [그림 5]와 같이 사용자가 감염 사실을 인지할 수 있도록 알림 창을 표시한다. 이때 72시간 이내에 비트코인을 보내도록

타이머도 함께 보여준다. 랜섬노트에 표시된 주소로 접근하면 파일 복구 비용으로 1 BTC 비트코인을 요구하고 있으며, 비트코인 결제 방법 등을

설명하고 있다.

[그림 5] 비너스락커 감염 알림 창

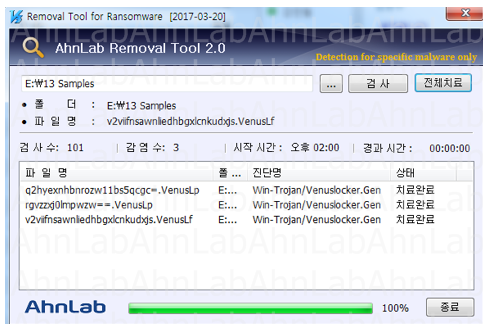

안랩은 홈페이지를 통해 비너스락커 랜섬웨어에 의해 암호화된 파일을 복구할 수 있는 복구툴을 제공하고 있다. 단, 이 복구툴이 제작된 이후에 새로

등장한 변종 비너스락커 랜섬웨어에 의해 암호화된 파일이나 일부 손상된 파일의 경우 정상적으로 복호화되지 않을 수도 있다.

☞ VenusLocker 복구툴 다운로드 바로가기

[그림 6] 안랩 비너스락커 복구툴을 이용한 파일 복구

V3 제품군에서는 해당 비너스락커 랜섬웨어를 아래와 같은

진단명으로 탐지하고 있다.

<V3 제품군 진단명>

W97M/Dropper

Trojan/Win32.VenusLocker

랜섬웨어를 유포하는 스팸 메일은 대부분 영문으로 제작되어 있으나, 비너스락커 랜섬웨어를 유포하는 메일은 어색하지 않은 한국어로 제작된 점으로

미루어 국내 사용자를 목표로 제작된 것으로 추정된다. 특히 유포 시점에 따라 내용을 조금씩 변경하는 등 교묘한 방식으로 사용자의 의심을 피하고

있어 더욱 각별한 주의가 요구된다. 따라서 발신자가 불분명한 메일은 가급적 읽지 않도록 주의하고, 특히 의심스러운 메일에 첨부된 파일을 실행하지

않는 습관이 필요하다.

[출처 : 안랩(www.ahnlab.com)]