최근 윈도우(Windows)

운영체제(OS)의 기본 백신인 윈도우 디펜더(Windows Defender) 업데이트 메시지로 위장한

랜섬웨어가 유포되고 있어 사용자들의 주의가 요구된다. 이 랜섬웨어는 복구 비용을 요구하는 메시지인

랜섬 노트에 한글을 지원하는 등 국내 사용자들도 주요 공격 대상에 포함되어 있어 더 큰 피해가

우려된다.

언론 보도 등을 통해 이른바 ‘한국을 노리는 랜섬웨어’로 알려진 리벤지(Revenge) 랜섬웨어는

RIG EK(Exploit Kit)를 이용해 주로 해외 사이트를 중심으로 유포됐다. 리벤지 랜섬웨어는

지난 2016년 5월 초에 발견된 크립토쉴드(CryptoShield) 랜섬웨어의 변형으로, C&C

서버 연결 및 시작 프로그램에 스스로를 등록하고 가짜 메시지를 출력하는 등 대체로 비슷한 특징을

보인다. 또 복구 신청용(?)으로 제시하는 이메일 주소가 india.com으로 끝나는 것도 비슷하다.

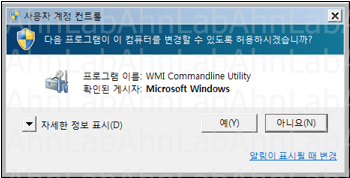

윈도우(Windows) 7 사용자가 리벤지 랜섬웨어에 감염되면 [그림 1]과 같이 사용자 계정

컨트롤(UAC) 창이 나타난다. 이어 ‘WMI Command Utility’ 프로그램의 실행 여부를

묻는다. 이때 사용자가 ‘예(Y)’ 버튼을 클릭하면 관리자 권한을 통해 이 프로그램을 실행하여

bcdedit를 이용한 복구 부팅 모드 비활성화하고, vssadmin을 이용해 볼륨 섀도

카피(Volume Shadow Copy: VSC)을 삭제해 복구 지점을 삭제한다.

복구 부팅 모드 비활성화와 볼륨 섀도 카피를 삭제하는 이유는 사용자가 랜섬웨어 감염 이전 시점으로

PC를 복원하거나 복구하는 것을 방해하기 위한 것으로, 다른 랜섬웨어도 자주 사용하는 방법이다.

다만, 일반적으로 랜섬웨어는 암호화하기에 앞서 별도의 메시지 없이 볼륨 섀도 카피를 삭제하는데,

리벤지 랜섬웨어는 크립토쉴드 랜섬웨어와 마찬가지로 사용자 계정 컨트롤을 이용하여 해당 프로그램을

실행한다.

[그림 1] 사용자 계정 컨트롤(UAC)을 이용한 WMIC 프로세스 실행

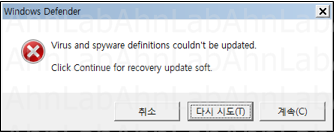

이후 가짜 윈도우 디펜더(Windows Defender) 메시지 창이 나타난다. 이 메시지 창에는

바이러스와 스파이웨어 진단을 위해 업데이트가 필요하므로 ‘계속(C)’ 버튼을 클릭하여 윈도우 디펜더 프로그램을 업데이트하라는 내용이 담겨있다.

[그림 2] 가짜 메시지를 출력하는 Revenge 랜섬웨어

일반적으로 윈도우 디펜더 업데이트는 윈도우 업데이트를 통해 진행된다. 그러나 [그림 2]와

같은메시지가 나타나면 사용자들은 별다른 의심 없이 ‘계속(C)’ 버튼을 클릭하기 쉽다. 공격자는 바로 이 점을 노려 랜섬웨어 감염을 유도하는

것이다.

이후 리벤지 랜섬웨어는 감염 PC에 16자리의 16진수 ID 값을 생성하여 C&C 서버에 전달하고 C&C로부터 메시지를 수신한다. 또 MS

SQL, My SQL, 오라클(Oracle) 등 데이터베이스 관련 프로세스를 강제로 종료한다. 단순히 문서 파일이 암호화되는 것에 비해

데이터베이스 관련 파일이 암호화될 경우, 시스템 이용에 더 큰 문제가 발생할 수 있다.

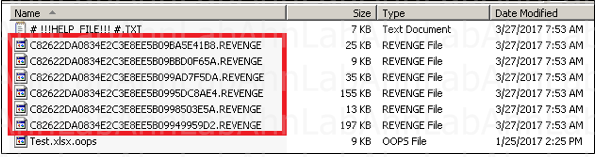

리벤지 랜섬웨어는 무려 1,237개 확장자를 암호화 대상으로 삼고 있다. 암호화가 진행되면 [그림1]과 같이 확장자명에

리벤지(REVENGE)라는 단어를 추가하고 파일명도 변경한다. 이때 변경된 파일명은 앞서 생성한 16자리 PC ID와 파일명을 암호화한 것의

조합으로 추측된다.

[그림 3] REVENGE 확장명 추가 및 파일명 변경

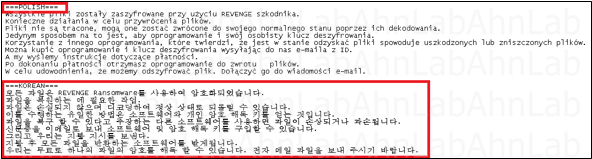

암호화를 마치면 각 폴더마다 #!!!HELP_FILE!!!#.txt 이름의 랜섬노트를 생성한다. html 형식의 랜섬노트는 생성하지 않는다.

[그림 4]과 같이 랜섬노트는 영어, 이탈리아어, 독일어, 폴란드어 등으로 구성되어 있는데, 한국어도 볼 수 있다. 한국 사용자들의 랜섬웨어

감염 비율 높다는 반증이 아닐까 싶다.

[그림 4] 한국어가 포함된 리벤지 랜섬웨어 랜섬노트

크립토쉴드 랜섬웨어와 마찬가지로 리벤지 랜섬웨어도 랜섬노트에 복구 비용은 언급하지 않았으며, 단지

복구 비용 지불 및 방법을 문의할 수 있도록 이메일 연락처만 표기되어 있다. 이 또한 크립트쉴드와

마찬가지로 india.com 계정을 사용하고 있다. 랜섬노트에는 앞서 생성한 16자리 PC ID가

포함되어 있는 것도 확인할 수 있는데, 이는 복구툴 제작을 위해 제작자가 식별하기 위한 값으로

보인다.

V3 제품에서는 이 리벤지 랜섬웨어를 아래와 같은 진단명으로 탐지하고 있다.

<V3 제품군 진단명>

Trojan/Win32.Reconyc

리벤지 랜섬웨어는 보안 취약점을 이용하는 익스프롤잇 킷을 통해 유포되기 때문에 사용자로서는 감염되는

과정을 사실상 알아차리기 쉽지 않다. 따라서 이러한 방식으로 유포되는 랜섬웨어 감염을 예방하기

위해서는 다음과 같은 보안 수칙 준수가 필수적이다.

1. 최신 버전의 운영 체제를 사용한다.

2. 최신 버전의 보안 업데이트를 항상 설치한다.

3. 최신 버전의 웹 브라우저, 자바, 플래시 플레이어를 사용한다.

4. 자바, 플래시 플레이어는 반드시 필요한 경우에만 설치하고, 가급적 PC에서 삭제할 것을

권장한다.

5. 주기적인 데이터 백업을 생활화한다.

6. 최신 버전으로 업데이트한 백신 프로그램을 사용하고, 실시간 검사 등 최신 위협 방지 관련 기능을

항상 사용한다.

7. 불필요하거나 본래 목적에서 벗어난 무분별한 PC 사용을 자제한다.

8. 공짜 프로그램을 배포하는 사이트는 악성코드의 온상임을 명심하고 가급적 이용하지 않는다.

9. 모르는 사람이 보낸 이메일 열람과 첨부 파일의 실행을 자제한다.

[출처 : 안랩(www.ahnlab.com)]