안랩은 국내와 해외에서 유포 중인 다양한 악성코드를 수집하기 위해

침입탐지기법인 허니팟을 구축하고 있다. 허니팟은 악성코드와 더불어 피싱 메일도 수집하는데, 지난 8월부터 한국 계정에만 지속적으로 유포 중인

한국 타겟형 피싱 메일을 포착하였다. 관련하여 그룹웨어 로그인 페이지로 위장한 피싱 사이트의 유포 방식을 소개한다.

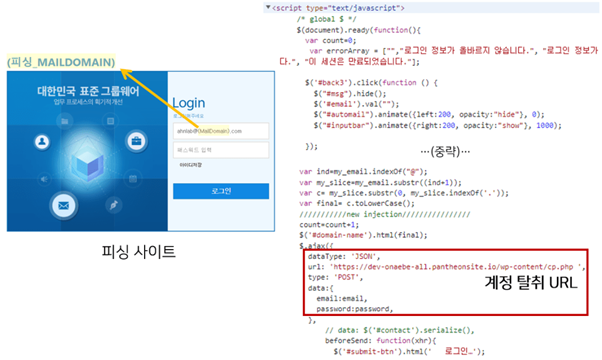

이번에 확인된 피싱 사이트는 [그림 1]에서 볼 수 있듯이 국내 그룹웨어 로그인 사이트로

위장하였으며, 국내에서 해당 사이트에 접근한 이력이 2500건 이상 확인되었다. 따라서 사용자들은

그룹웨어 사이트에 로그인 시 각별한 주의가 필요하다.

[그림 1] 정상 vs 피싱

사이트

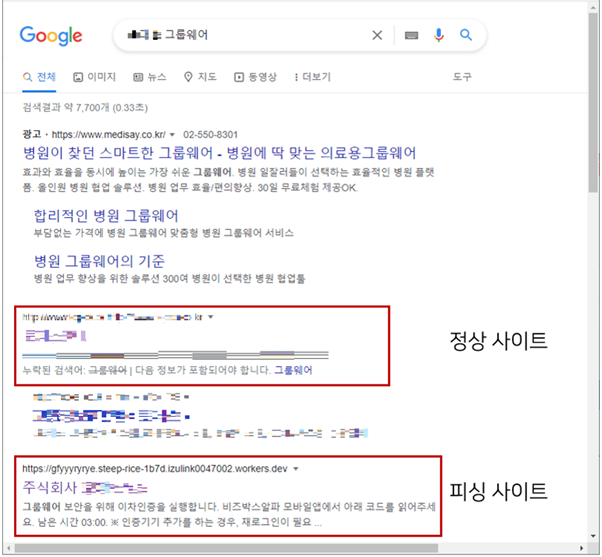

해당 피싱 사이트는 메일로 유포되는 것뿐만 아니라 구글 검색

엔진 상위에도 노출된다. 따라서 부주의로 인해 사용자 계정이 쉽게 유출될 위험이 있다.

[그림 2] 검색 시 상위에

노출되는 피싱 사이트(하단 참고)

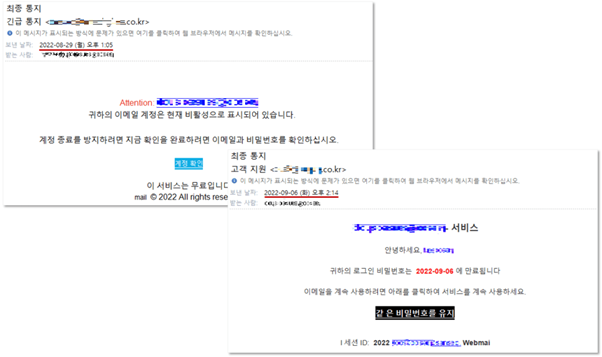

최근까지 유포된 피싱 메일은 주로 ‘비밀번호 만료’ 또는 ‘계정 비활성화’ 안내에 대한 내용으로 유포되고 있다.

[[그림 3] 현재 유포

중인 피싱 메일 본문

피싱 사이트에 접속하였을 경우 이를 정상 사이트와 구분하기 어려우며, 스크립트도 정상 사이트과 유사하다. 악성 사이트의 경우 스크립트 하단의

javascript 내부를 펼쳐보면 스크립트가 변경된 것을 확인할 수 있다.

[그림 4] 피싱 사이트

javascript 내부에서 확인된 계정 탈취 URL

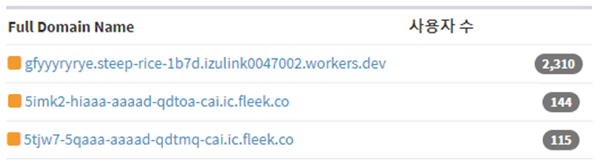

올해 이 그룹웨어로 위장한 피싱 사이트는 총 5개가 확인되었으며, 아직까지 확인되지 않은 주소가 더 있을 것으로 보인다.

확인된 피싱 사이트는 아래와 같다.

피싱 URL

– hxxps://5imk2-hiaaa-aaaad-qdtoa-cai.ic.fleek[.]co/?#(메일계정)

– hxxps://55l3x-gaaaa-aaaad-qdtnq-cai.ic.fleek[.]co/?#(메일계정)

– hxxps://5tjw7-5qaaa-aaaad-qdtmq-cai.ic.fleek[.]co/?#(메일계정)

– hxxps://siasky[.]net/OACzNPwRNbE5E1QBOVNanLc5pfd4RiKlb0JwLvQvHK3Elg?#(메일계정)

– hxxps://gfyyyryrye.steep-rice-1b7d.izulink0047002.workers[.]dev/

계정 유출 URL

– hxxps://dev-onaebe-all.pantheonsite[.]io/wp-content/cp.php

위 피싱 사이트 중 접근 수가 가장 많은 상위 3개는 [그림 5]와 같다. 참고로 사용자 수 2000명이 넘는 사이트는 올해 초부터

유포되어 왔으며, 100명이 넘는 URL은 모두 8월부터 유포되고 있는 사이트이다.

[그림 5] 그룹웨어로

위장한 상위 3개 피싱 사이트

사용자는 이메일에 포함된 링크를 클릭하기 전 반드시 주소를

확인해야 하며, 출처가 불분명한 메일에 첨부된 파일을 함부로 열지 말아야 한다. 또한 계정 정보를 요구하는 경우 다시 한번 페이지 주소를

확인하여 로그인하고자 하는 사이트가 맞는지 확인해야 한다.

[출처 : 안랩(((www.ahnlab.com)]