ASEC 분석팀은 최근 레드라인(RedLine) 인포스틸러 악성코드가

크랙 프로그램 다운로드 링크로 위장한 유튜브 사이트를 통해 유포 중인 것을 확인했다. 레드라인은 웹 브라우저 및 FTP 클라이언트 프로그램에

저장되어 있는 사용자 계정 정보나 스크린샷, 코인 지갑 주소 등의 정보를 C&C 서버에 유출한다.

레드라인 악성코드가

최초 확인된 것은 2020년 3월경으로, 코로나19 이슈를 이용한 스팸 메일을 통해 유포된 것이

첫번째 사례이다. 이후부터 꾸준히 다양한 경로를 통해 유포되고 있으며 그 비율은 2020년 하반기까지

꾸준히 높아지고 있다. 유포 경로는 Smoke Loader나 BeamWinHTTP 등 악성코드에 의해

다운로드되는 방식이 있으며, 크랙 프로그램으로 위장해 사용자가 인지하지 못한 채 설치를 유도하기도

한다.

크랙과 같은 불법 프로그램 검색을 통해 유포되는 방식은 과거부터 존재했다. 대표적인 사례로는 블루크랩(BlueCrab),

비다르(Vidar), 코인로더(CoinLoader) 등이 있다. 이 글에서는 일반적인 피싱 페이지가

아닌 유튜브(YouTube)를 통한 유포 사례를 조명한다.

- 참고:

BlueCrab 랜섬웨어 유포 사이트 공개 (1)

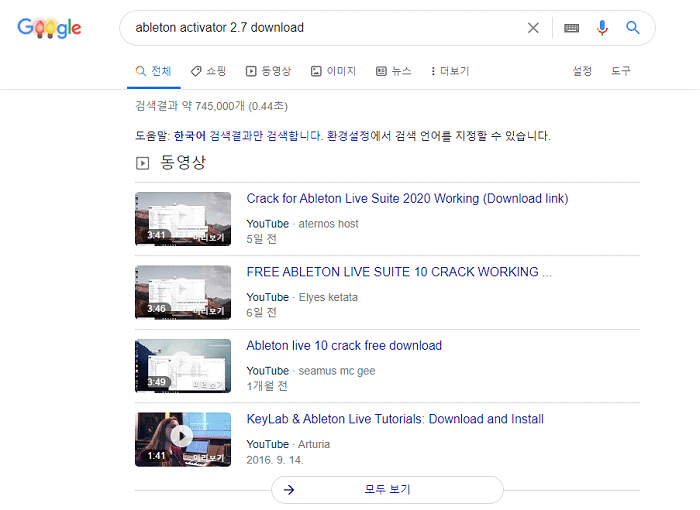

먼저, 사용자가 다음과 같이 구글에 작곡 프로그램의 크랙 버전을 검색할 경우 다양한 피싱 사이트들이

검색 결과로 보여진다. 대부분이 피싱 사이트 페이지지만 아래와 같이 유튜브 페이지도 있다.

[그림 1] 크랙 프로그램 검색 결과

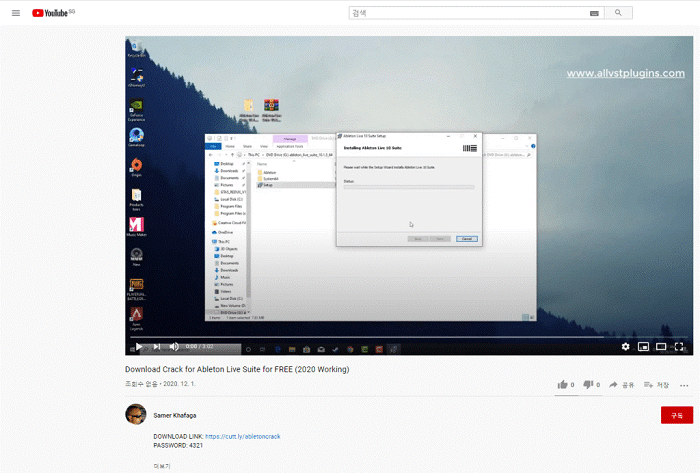

해당 링크를 클릭하면 공격자가 업로드한 크랙 프로그램 설치 방법 관련 동영상 및 아래 링크를 확인할

수 있다. 또한 비밀번호가 함께 적혀진 것을 볼 때, 암호가 걸린 파일을 다운로드할 것으로 추정된다.

참고로, 현재 구글 검색 결과에는 시간이 지난 관계로 ‘Samer Khafaga’이 없지만, 현재

검색 결과로 보여지는 링크들 역시 여기서 소개된 사례와 동일하다.

– 유튜브 링크:

hxxps://www.youtube[.]com/watch?v=Kb_Wl2OBr1U

[그림 2] 크랙 설치 방법을 소개하는 동영상과 다운로드 링크

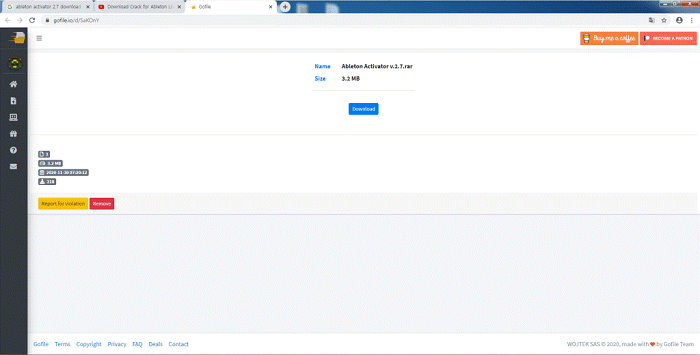

사용자가 해당 링크를 클릭할 경우 아래와 같은 다운로드 페이지를 확인할 수 있다.

– 유튜브에 존재하는 다운로드 링크: hxxps://cutt[.]ly/abletoncrack

– 다운로드 페이지: hxxps://gofile[.]io/d/SaKOnY

[그림 3] 다운로드 페이지

파일 이름은 “Ableton Activator v.2.7.rar”이며 다운로드 버튼 클릭 시 암호가

걸린 압축 파일이 다운로드 된다. 압축 해제 비밀번호는 유튜브에서 확인 가능한 ‘4321’이다.

참고로 이렇게 비밀번호를 거는 이유는 진단을 회피하기 위한 것으로 추정된다.

– 압축 파일 다운로드 링크: hxxps://srv-store3[.]gofile.io/download/SaKOnY/Ableton%20Activator%20v.2.7.rar

위 링크를 업로드한 공격자 사메르 카파가(Samer Khafaga)는 이 영상 포함 3개의 영상을

업로드했다. 또한, 동일한 크랙 프로그램 하나를 제외하면 추가적으로 FL Studio라는 프로그램에

대한 크랙도 업로드했다. 해당 사례의 경우 링크는 다음과 같다.

– 유튜브 링크: hxxps://www.youtube[.]com/watch?v=KQTYsyrtJiY

– 유튜브에 존재하는 다운로드 링크: hxxps://cutt[.]ly/flsactivator

– 다운로드 페이지: hxxps://gofile[.]io/d/M0AHEs

– 압축 파일 다운로드 링크: hxxps://srv-store6.gofile[.]io/download/M0AHEs/FLActivator%20v.3.6.rar

[그림 4] 공격자가 업로드한 동영상 목록

두 개의 압축 파일을 확인해 보면 Readme.txt와 info.txt만 다를 뿐 동일한 해시임을

확인할 수 있다. 이 중에서 악성코드는 ‘Ableton Activator v.2.7.exe’와 ‘FLActivator

v.3.6.exe’이다.

[그림 5] 압축 파일에 존재하는 악성코드 실행 파일

해당 실행 파일들은 다음과 같은 아이콘과 등록 정보를 가지고 있고, 폴더에 함께 존재하는 DLL과

텍스트 파일들 때문에 사용자는 이 프로그램을 악성코드라 생각하지 못하고 실행시킬 수 있다.

[그림 6] 정상 프로그램으로 위장한 아이콘과 등록 정보

Ableton Activator v.2.7.exe 와 FLActivator v.3.6.exe는 닷넷

외형의 패커로 패킹되어 있다. 이 또한 암호가 걸린 압축 파일처럼 보여 진단을 우회하기 위한

목적이다. 실행 후에는 자식 프로세스를 재귀 실행하고 원본 레드라인 악성코드를 인젝션해 자식

프로세스에서 악의적인 행위가 수행된다.

레드라인 악성코드는 다양한 사용자 정보를 탈취한 후 종료 및 자가 삭제된다. 하지만, 삭제 전에

C&C 서버로부터 명령을 받아 외부에서 추가 악성코드를 다운로드할 수 있다.

레드라인 악성코드는 이처럼 다양한 플랫폼을 통해 다운로드될 수 있다. 따라서, 사용자는 불법 프로그램

다운로드를 지양해야 하며, 정품 소프트웨어 사용을 생활화하고 의심스러운 웹사이트나 P2P 이용은

자제해야 한다. 또한 V3를 최신 버전으로 업데이트하여 악성코드의 감염을 사전에 차단할 수 있도록

신경 써야 한다.

[파일 진단]

Trojan/Win32.RedLine.C4250805 (2020.12.06.01)

[행위 진단]

Malware/MDP.Behavior.M3108

[IOC]

– 레드라인 인포스틸러: 439fe5699fa97546a36332a9480904ad

– 유튜브 링크: hxxps://www.youtube[.]com/watch?v=Kb_Wl2OBr1U

– 유튜브에 존재하는 다운로드 링크: hxxps://cutt[.]ly/abletoncrack

– 다운로드 페이지: hxxps://gofile[.]io/d/SaKOnY

– 압축 파일 다운로드 링크 : hxxps://srv-store3[.]gofile.io/download/SaKOnY/Ableton%20Activator%20v.2.7.rar

– 유튜브 링크: hxxps://www.youtube[.]com/watch?v=KQTYsyrtJiY

– 유튜브에 존재하는 다운로드 링크: hxxps://cutt[.]ly/flsactivator

– 다운로드 페이지: hxxps://gofile[.]io/d/M0AHEs

– 압축 파일 다운로드 링크: hxxps://srv-store6.gofile[.]io/download/M0AHEs/FLActivator%20v.3.6.rar

[출처 : 안랩(((www.ahnlab.com)]