지난 수 년 간 우리 곁을 맴돌았던 로키봇(Lokibot) 악성코드가

이번에는 구매 주문서 메일로 위장해 유포되고 있다. 악성코드 감염을 방지하기 위해서는 의심스러운 메일의 첨부파일 실행을 지양하고 V3를

최신버전으로 업데이트해야 한다.

수 년 전부터 유행하고 있는 로키봇 악성코드는 현재까지도 가장 많이 발견되는 악성코드 중 하나이다.

안랩 ASEC이 매주 발표하는 주간 악성코드 통계 Top 5에도 꾸준하게 이름을 올리고 있다.

정보유출형 악성코드인 로키봇은 웹 브라우저, 메일 클라이언트, FTP 클라이언트 등 감염 PC에

설치된 다양한 프로그램들로부터 계정 정보를 탈취한다. 에이전트테슬라(AgentTesla), 폼북(Formbook),

아베마리아(AveMaria) 악성코드처럼 대부분 스팸 메일을 통해 유포되며, 사용자가 이메일에 담긴

첨부파일을 실행할 경우 악성코드에 감염된다. 또한, 진단을 우회하기 위해 외형을 닷넷(.NET)으로

패킹하는 것이 특징이다.

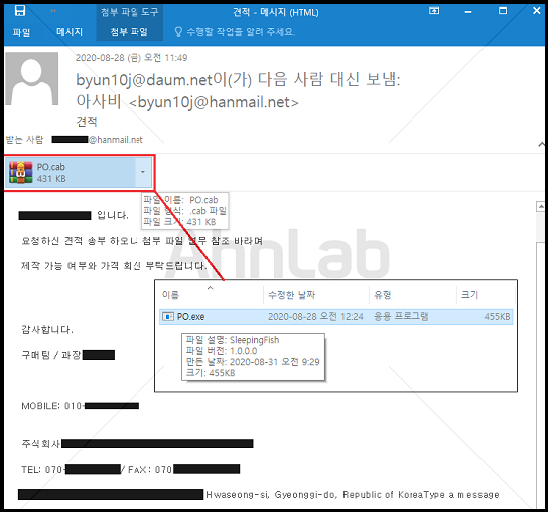

이번에 발견된 로키봇 악성코드는 구매 주문서(P.O. – Purchase Order) 관련 이메일로

위장해 사용자가 첨부파일을 실행하도록 유도한다. 첨부파일 내에는 cab 포맷의 압축파일이 존재하며,

압축을 풀면 로키봇 악성코드인 exe 파일이 추출된다. 이 파일을 실행시킬 경우 악성코드에 감염된다. 갔다. 시내버스를 비롯해 올빼미 버스, 다람쥐 버스는 물론 서울에서 수도권으로 운행하는

광역버스까지 공공 와이파이가 100% 구축될 예정이다.

[그림] 구매 주문서 위장 이메일 및 첨부파일

로키봇이 실행되면 프로그램에 대한 계정 정보를 탈취해 C&C(Command & Control) 서버로

전송한다. 이후, ‘\AppData\Roaming\[랜덤]\[랜덤].exe’ 경로에 파일을 복사해

숨김 속성을 부여하고 Run Key를 등록해 C&C 서버와 주기적으로 통신하며 명령을 수행한다.

로키봇 악성코드의 특징은 공격 대상 프로그램의 종류가 다른 정보유출형 악성코드에 비해 굉장히 많다는

것이다. 로키봇은 앞서 언급한 웹 브라우저, 메일 클라이언트, FTP 클라이언트뿐만 아니라 인스턴트

메신저, 파일 관리자, 패스워드 관리자, 심지어 포커 게임까지 다양한 프로그램의 계정 정보를

탈취한다. 다만, 악성코드가 오래 전 만들어진 관계로 정보 유출 기능이 정상 동작하지 않는 경우도

있다.

사용자들은 악성코드 감염을 사전에 차단하기 위해 의심스러운 이메일의 첨부파일 실행을 지양하고 V3를

최신버전으로 업데이트 해야 한다. 사용 중인 프로그램을 최신 버전으로 업데이트하고 암호화 보안 설정을

하는 것도 감염이 발생했을 경우 정보 유출을 일정 부분 방지할 수 있다.

현재 자사 V3 제품에서는 해당 악성코드를 아래와 같이 진단 중이다.

[파일 진단]

- Trojan/Win32.Lokibot.R349444 (2020.08.28.04)

[행위 진단]

- Malware/MDP.Inject.M218

[관련 IOC 정보]

C2

- http://79.124.8[.]8/plesk-site-preview/benetaeu-group.com/http/79.124.8.8/wj1/Panel/fre.php

HASH

- d6e4167f31ade27c559b119adfbcfc88

로키봇 악성코드에 대한 자세한 분석 정보는 ASEC 블로그에서 확인할 수 있다.

▶ASEC 블로그 바로 가기

[출처 : 안랩(((www.ahnlab.com)]