국내 포털 사이트의 아이디와 패스워드를 탈취하는 악성코드가 유포되고

있어 각별한 주의가 요구된다.

안랩 시큐리티대응센터(AhnLab Security Emergency response Center,

ASEC)는 최근 ‘구매확인서 발급 확인 요청’으로 위장한 피싱 파일이 국내에 유포되는 것을 확인했다.

이 악성코드는 피싱(Phishing) 파일을 통해 국내 사용자들이 많이 사용하는 웹 포털 사이트 계정 정보를 입력하도록 하며, 로그인 시 입력한

ID/PW 정보는 공격자에게 전송되는 구조를 갖는다. 특히 실행 파일(exe)이 아닌 HTML 스크립트 형식의 파일로 실행 시 웹 페이지 창을

띄우게 되어 있다([그림 1] 참고).

[그림 1] 악성HTML 스크립트 파일

현재 안랩 ASEC에서 분석한 악성코드는 "구매확인서 발급 확인요청.pdf.html"이라는

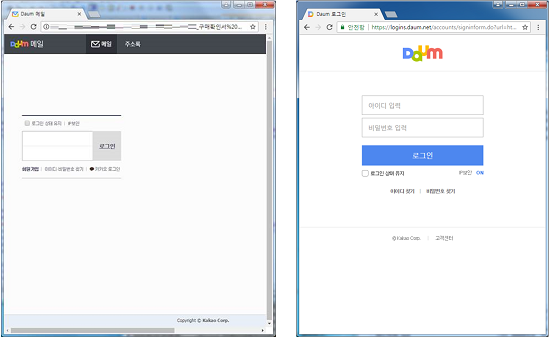

이름의 첨부파일로 유포되고 있으며, 해당 파일을 실행 시 [그림 2.의 (좌) 화면과 같이 국내 유명 포털 사이트의 로그인 화면을 확인할 수

있다. 하지만 해당 파일은 정상적인 사이트가 아닌 공격자가 만든 가짜 사이트로 정상 사이트와 매우 유사한 화면임을 알 수 있다.

[그림 2.] (좌) 피싱 사이트 / (우) 정상 사이트

만약 사용자가 이 사이트에 아이디와 패스워드를 입력하고 로그인 버튼을 누르게 되면, 공격자 서버로 해당 계정 정보가 전송된다. 이후에는 정상적인

포털 사이트로 리다이렉트(Redirect)되어 사용자가 이상함을 알아채기가 어렵다.

현재 V3 제품에서는 이러한 형태의 악성코드를 아래의 진단명으로 탐지하고 있다.

<V3 제품군 진단명>

Phishing/Html.Agent (2020.03.16.05)

사용자들은 이메일을 수신 시 더욱 각별히 주의해야 하며, 업무와 관련된 것으로 보이는 이메일도 첨부 파일을 확인하거나 실행하기 전에 더욱 꼼꼼히

살펴보는 습관이 필요하다. 또한 V3의 엔진 버전을 최신 상태로 유지하고 실시간 검사 기능을 활성화(On)하는 것을 권장한다.

[출처 : 안랩(((www.ahnlab.com)]