최근 국내 기업을 대상으로 업무 관련 내용으로 위장한 악성 이메일이

지속적으로 유포되고 있다. 공격 타겟, 즉 이메일 수신자에 따라 이메일 제목부터 내용을 교묘하게 위장할 뿐만 아니라 발신자 정보부터 국내 기업을

사칭해 의심하기 쉽지 않다. 최근 확인된 악성 이메일 공격 방식을 살펴본다.

지난 2월 10일, 안랩 시큐리티대응센터(AhnLab Security Emergency

response Center, 이하 ASEC)는 악성코드가 첨부된 이메일을 이용해 국내 기업을 노리는 공격을 확인하였다. 해당 악성 이메일은

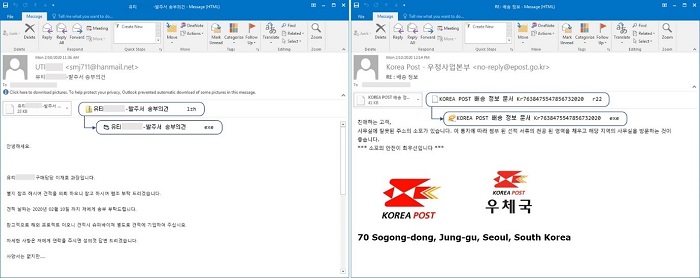

[그림 1]과 같이 발신자 이름과 정보에 국내 기업이나 기관을 사칭하고 있으며 이메일 제목과 내용, 첨부 파일 모두 업무와 관련된 것처럼

정교하게 위장하고 있다.

▲ 국내 기업을 사칭해 정교하게 위장한 악성

이메일

해당 이메일에는 압축 파일이 첨부되어 있으며, 압축 파일 내부에는 악성 실행 파일(.exe)이

포함되어 있다. 기존의 유사한 악성 이메일의 첨부 파일은 zip, egg 등 일반적인 압축 파일 포맷을 사용했던 것과 달리 이번에 확인된 악성

이메일에는 lzh, r22 등의 압축 파일 포맷을 사용하는 차이를 보였다.

한편, 압축 파일 내부에 포함된 .exe 파일은 비주얼 베이직(Visual Basic)으로 제작된 악성코드다. 일반적으로 비주얼 베이직을 이용한

악성코드는 빌더(Builder)를 이용하여 만들어지기 때문에 단기적으로 파일의 코드 외형적 특징과 동작 방식이 동일하다는 특징이 있다. 그러나

이번에 확인된 악성코드는 외형은 비주얼 베이직이지만 실질적인 악성 행위는 윈도우 닷넷프레임워크 (Microsoft .NET Assembly

Registration Utility) 파일인 RegAsm.exe 프로세스에 악성코드를 인젝션함으로써 실행된다.

악성코드가 인젝션된 RegAsm.exe 프로세스는 특정한 웹 사이트에 접속해 악성 바이너리를 다운로드하는데, 이때 원드라이브(OneDrive)나

구글 드라이브(Google Drive) 등 클라우드 스토리지 서비스를 이용했다.

이렇게 다운로드한 악성 바이너리를 디코딩한 후 최종 페이로드가 실행된다. 즉, exe 파일 형태로 존재하지 않고 프로세스 메모리 상에 존재하기

때문에 일반적인 백신(Anti-virus) 제품으로는 탐지하기 어렵고, 사용자 또한 악성코드 감염 여부를 알지 못한다.

최종적으로 실행되는 악성코드는 나노코어(NanoCore)라는 이름의 닷넷(.NET) 악성코드로, 정보 유출 및 감염 시스템 원격 제어 등의

악의적인 행위를 수행한다.

V3 제품은 관련 악성코드를 다음과 같은 진단명으로 탐지하고 있다.

<V3 제품군 진단명>

- Trojan/Win32.VBInject (2020.02.10.6)

- Malware/Win32.Generic (2020.02.10.07)

- Win-Trojan/NanoCore.Exp

- Win-Trojan/VBKrypt02.mexp

악성 이메일 공격이 나날이 고도화될수록 피해 예방을 위해 사용자의 주의가 강조된다. 아무리 보안 제품과 기술이 뛰어나더라도 사용자가 악성

이메일을 열어 첨부 파일이나 링크를 클릭하는 것까지 막을 수는 없기 때문이다. 의심스러운 메일은 물론, 평소와 조금이라도 다른 이메일을

수신했다면 더욱 각별히 주의해야 한다.

[출처 : 안랩(((www.ahnlab.com)]