작년에 이어 올해 국내에서 가장 많이 유포된 랜섬웨어로 기록된 갠드크랩 랜섬웨어가 최근 정품 인증을

우회하는 크랙 프로그램을 통해 유포되었다.

(*이미지 출처: shutterstock.com)

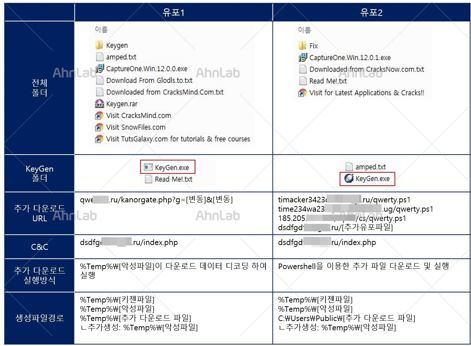

갠드크랩은 불법으로 인증 키를 생성하는 키젠(Keygen) 프로그램에 숨어 토렌트나 신뢰할 수 없는

사이트를 통해 유포되었다. [그림 1]은 같은 버전의 갠드크랩이 키젠으로 위장해 다양하게 유포되었음을

보여준다.

[그림 1] 크랙 프로그램으로 위장한 갠드크랩 랜섬웨어

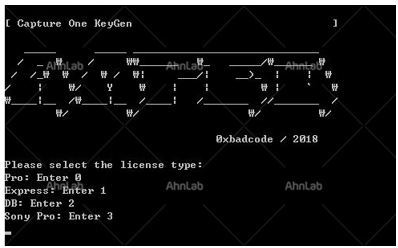

[그림 1]의 KeyGen.exe 파일을 실행할 경우 본래 목적인 인증을 우회하는 역할을 수행함과

동시에 갠드크랩 랜섬웨어를 다운로드 할 수 있는 파일을 사용자 몰래 생성한다. 이후 생성된 악성

파일이 갠드크랩 랜섬웨어를 추가로 다운로드해 사용자 PC에 심는다. 화면에는 [그림 2]와 같이

인증키를 생성하는 창이 나타나기 때문에 사용자는 악성 코드에 감염된 것을 인지하기 힘들다.

[그림 2] 인증키를 생성하는 화면

2018년에 이어 올해에도 갠드크랩은 새로운 변형과 다양한 유포 방법을 통해 공격을 지속하고

있다. 국내 사용자를 대상으로 송장 및 이력서로 위장한 스팸 메일의 첨부 파일로 유포되거나 앞서 설명한 크랙 프로그램을 통해 유포되는 등

사용자의 PC에 숨어들기 위해 다양한 방법을 사용하고 있는 것이다.

이와 같은 피해를 입지 않기 위해 토렌트와 같은 파일 공유 사이트나 신뢰할 수 없는 웹 사이트의 사용을 자제하고 정품 프로그램을 이용하거나

제조사의 사이트에서 다운받은 프로그램을 이용하는 것이 중요하다.

V3 제품군에서는 해당 악성코드를 아래와 같은 진단명으로 탐지하고 있다.

<V3 제품군 진단명>

Win-Trojan/VBKrypt.RP05

Trojan/Win32.Gandcrab

Trojan/Win32.Agent

[출처 : 안랩(((www.ahnlab.com)]