최근 또 다시 입사지원서를 사칭한 랜섬웨어가 발견되었다. 2019년 상반기 채용 시즌이 다가오는

것을 이용해 취업 준비생이 보낸 메일로 위장한 것이다.

(*이미지 출처: shutterstock.com)

이번에 확인된 랜섬웨어는 갠드크랩 5.1 버전으로, 이메일 첨부 파일 형태로 유포되었다. 이메일

본문에는 첨부 파일 실행을 유도하는 내용이 포함되었다.

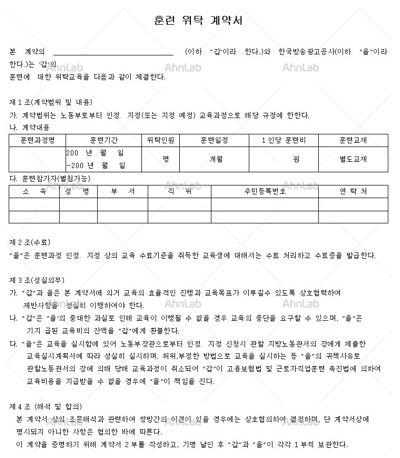

[그림 1] 이력서로 위장한 랜섬웨어 첨부 파일

압축 파일 내부에는 [그림 1]과 같이 문서 파일(.doc), 이미지 파일(jpeg), 링크

파일(.lnk), 파워포인트 파일(.ppt) 등이 포함되어 있었다. 해당 랜섬웨어는 바로가기 파일을

통해 실행되는데, 바로가기 파일(.lnk)이 실행되면 이미지 파일과 문서 파일로 위장한 악성 실행

파일이 실행되는 방식이다.

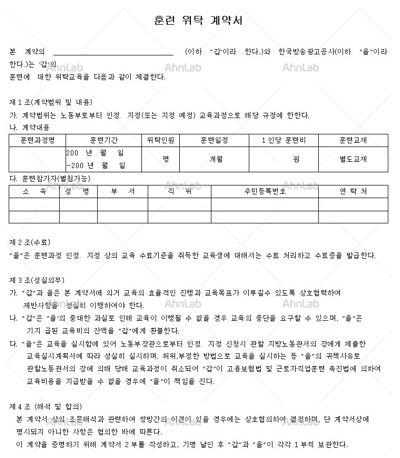

또한, 악성코드 감염이 진행되는 동안 사용자를 속이기 위해 화면에는 [그림 2]와 같은 정상 문서

파일이 나타난다.

[그림 2] 바로가기 파일 실행 시 화면에 표시되는 정상 문서 파일

실제로 첨부된 파일은 난독화된 스크립트 파일(.js)로, 이 스크립트는 아래와 같은 기능을

수행하는 것으로 확인됐다.

- 특정 URL 접근

- 특정 URL에서 받은 정보를 이용해 Temp 경로에 ‘9자리 랜덤문자열.exe’ 파일 생성

- 감염 PC의 관리자 권한으로 스크립트 파일 실행(Windows Vista 이상, OS 커널 버전 NT 6/10)

또한, 악성코드 감염이 진행되는 동안 사용자를

속이기 위해 화면에는 [그림 2]와 같은 정상 문서 파일이 나타난다.

[그림 2] 바로가기 파일 실행 시 화면에 표시되는 정상 문서 파일

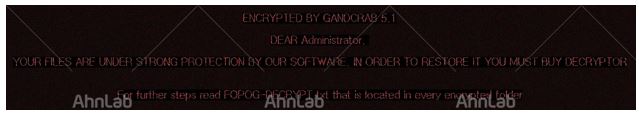

랜섬웨어 동작이 완료되면, 감염된 시스템의 바탕화면에 [그림 3]과 같이 감염 사실을 알리는

내용이 나타난다.

[그림 3] 감염 이후 변경된 바탕화면

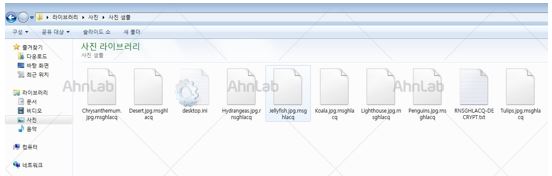

또한 [그림 4]와 같이 PC에 저장된 대부분의 파일을 암호화하고 임의의 문자열로 확장자를

변경한다.

[그림 4] 감염에 의해 변경된 확장자

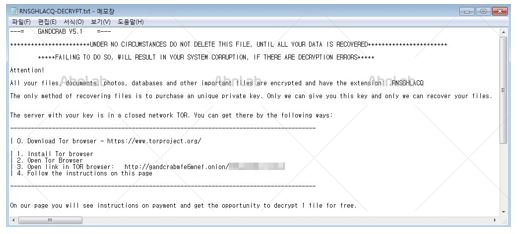

해당 랜섬웨어의 랜섬노트를 살펴보면([그림 5]), 공격자는 파일 암호화 해제를 위해 특정

금액을 요구하고 있다. 그러나, 제작자에게 비트코인을 전송하더라도 파일의 암호화 해제는 장담할 수 없다. 즉, 데이터 손실과 더불어 금전적인

피해까지 입을 수 있다는 의미이다.

[그림 5] 갠드크랩 v5.1의 랜섬노트

랜섬웨어를 비롯한 악성코드 제작자들은 사용자의 호기심을 자극하는 사회적 이슈나 시즌에 맞는

제목과 내용으로 위장하는 사회공학기법을 이용해 악성코드를 유포하고 있다. 특히, 설 명절을 비롯해 졸업과 입학, 채용, 각종 세금 납부 시기에는

관련 메일로 위장한 악성코드가 유포될 가능성이 평소보다 높으므로 더욱 주의해야 한다.

[출처 : 안랩((((www.ahnlab.com)]